Profesorowie z Uniwersytetu Kalifornijskiego w Los Angeles, projektując ARPANET w 1969 roku, mieli bardzo proste zadanie: stworzyć sieć komunikacyjną pomiędzy zaufanymi urządzeniami bez centralnego punktu wymiany danych. W tamtych czasach nikt nie brał pod uwagę, jak bardzo na przestrzeni lat powiększy się ilość urządzeń podłączonych do Internetu. Wraz ze wzrostem ilości oraz rangi przesyłanych danych pojawiła się potrzeba odseparowania ruchu konkretnych użytkowników oraz zabezpieczenia pakietów przed podsłuchaniem (ang. sniffing).

Ogromna ilość technologii pozwalających na implementację rozwiązań VPN tworzących prywatną, wirtualną sieć sprawia, że bardzo trudno podać jednolitą i pasującą do wszystkich rozwiązań definicję. Jedną z popularniejszych jest: „sieć stworzona z publicznie dostępnych połączeń z zastosowaniem szyfrowania oraz innych mechanizmów zapewniających bezpieczeństwo danych, oraz pozwalających na dostęp wyłącznie autoryzowanym użytkownikom”.

Osobiście wolę znacznie prostszą definicję VPN jako połączenie, zazwyczaj szyfrowane, pomiędzy dwoma elementami sieciowymi (urządzenia końcowe lub całe sieci), które niekoniecznie są bezpośrednio połączone.

V – Virtual (Wirtualna)

Sieć korzystająca z publicznie dostępnych połączeń (zazwyczaj internetu), tworząca logiczną całość, niezależnie od infrastruktury. Taka sieć nie musi być fizycznie odseparowana od innych użytkowników.

P – Private (Prywatna)

Jedynie autoryzowani użytkownicy są w stanie zrozumieć przesyłane dane dzięki zastosowaniu między innymi szyfrowania oraz numerowania pakietów.

N – Network (Sieć)

Utworzone połączenie z punktu widzenia użytkownika jest zwykle podobne do połączenia w sieci LAN, np. poprzez zastosowanie prywatnej puli adresów.

Po co w ogóle stosujemy VPN?

Większość protokołów, które powstały we wczesnych latach istnienia internetu, były projektowane do rozwiązania jednego konkretnego problemu. Tak powstał telnet, aby umożliwić zdalne logowanie się do innego urządzenia. Oczywiście, pomyślano o wykorzystaniu pary login/hasło, ale te dane są nadal przesyłane w formie tekstu przez niezabezpieczoną sieć. Protokoły POP oraz SMTP umożliwiają przesyłanie i odbieranie wiadomości e-mail, ale także powielają błędy telnetu. Wyobraź sobie teraz przesyłanie danych swojej karty kredytowej przez internet, kiedy każdy mógłby je podejrzeć i dowolnie wykorzystać. Prawda, że nie brzmi to dobrze?

VPN stosujemy w celu uniknięcia trzech rodzajów ataków sieciowych:

- Podsłuchiwanie pakietów - Atakujący przechwytuje pakiety oraz odczytuje dane przesyłane czystym tekstem.

- Podszywanie się (spoofing) - Atakujący udaje autoryzowanego nadawcę, np. poprzez zmianę źródłowego adresu IP.

- Atak typu Man in the Middle - Atakujący przechwytuje pakiet, podmienia dane w nim zawarte oraz przesyła zmodyfikowany pakiet dalej do docelowego odbiorcy.

Rodzaje VPN

Zanim przejdziemy do omówienia głównych typów VPN-ów oraz trzech głównych kategorii, należy również wspomnieć o dwóch typach, w jaki dane są przesyłane w ramach sieci VPN:

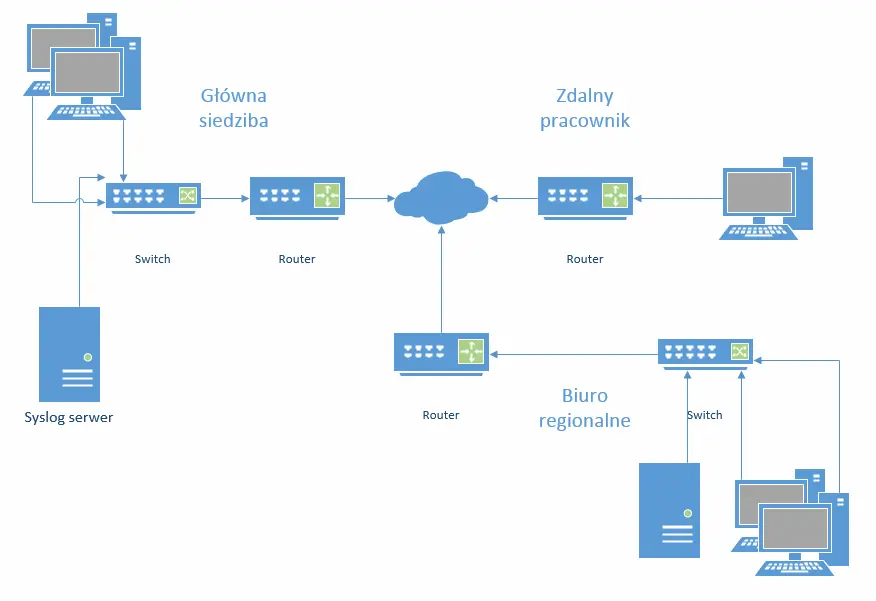

- Tryb tunelowy – W tym trybie połączenie nie jest zestawiane bezpośrednio pomiędzy urządzeniami, które nawiązują połączenie. Po drodze są wykorzystywane inne elementy sieciowe, które ukrywają prawdziwe adresy IP. Tryb tunelowy jest wykorzystywany do przesyłania danych użytkowników z biura regionalnego oraz pracownika zdalnego do serwera syslog, gdzie routery służą jako bramy domyślne dla komunikacji w ramach VPN.

- Tryb transportowy – W tym trybie połączenie jest zestawiane z użyciem prawdziwego źródłowego oraz docelowego adresu IP. Tryb transportowy jest wykorzystywany do przesyłania danych pomiędzy routerem w głównej siedzibie oraz serwerem syslog.

ak zapewne się domyślasz, tunelowanie jest zdecydowanie częściej wykorzystywane do zestawiania połączeń VPN. Dzieje się tak, ponieważ ta metoda oferuje następujące zalety w porównaniu z transport mode:

- Zapewnia skalowalność – Za zestawienie połączenia odpowiada odpowiednie, zwykle dedykowane do tego urządzenie, oferujące wystarczającą wydajność do przeprowadzania wszystkich procesów związanych z szyfrowaniem oraz deszyfrowaniem ruchu.

- Zapewnia elastyczność – Dodanie urządzenia do sieci VPN wymaga minimalnych nakładów pracy, ponieważ nowy element będzie ukryty za bramą domyślną VPN, co nie wymaga zmian w konfiguracji pozostałych urządzeń.

- Ukrywa komunikację – Prawdziwy adres IP zarówno nadawcy, jak i odbiorcy, jest ukryty przed podsłuchiwaniem w przypadku przechwycenia pakietów przez atakującego znajdującego się pomiędzy bramami VPN.

- Wykorzystuje prywatne adresy – Odbiorca i nadawca mogą używać tej samej puli adresów zarówno prywatnych, jak i publicznych, ponieważ pakiet i tak jest enkapsulowany, przechodząc przez bramę domyślną VPN.

Typy sieci VPN

generalnie określają, które urządzenia są odpowiedzialne za nawiązanie połączenia. Wyróżniamy 2 główne typy VPN:

- Site-to-Site VPN

Zwany również LAN-to-LAN (L2L VPN), tworzy tunel łączący dwie bramy VPN. Na obu końcach tunelu znajdują się urządzenia dokonujące translacji adresów, zabezpieczenia pakietów i przesyłania ich poprzez publiczną sieć. - Remote Access VPN

Połączenie jest nawiązywane między bramą VPN w centralnym biurze a pojedynczym urządzeniem użytkownika w zdalnej lokalizacji.

Można również spotkać się z dwoma innymi typami:

- Firewall VPN

Zasada działania jest identyczna jak w przypadku site-to-site, jednak z dodatkową warstwą zabezpieczeń poprzez wykorzystanie reguł bezpieczeństwa firewalli. - User-to-User VPN

Jest to typ VPN wykorzystujący tryb transportu danych w sieci VPN między dwoma urządzeniami, dla których zestawiono dedykowane połączenie.