W życiu każdego inżyniera przychodzi taki moment, kiedy musi zaprojektować sieć. Nie ma znaczenia, czy ma to być duże centrum danych, średniej wielkości kampus czy mikrosieć w małej firmie. Ważne jest odpowiednie przygotowanie do tego zadania. Bez dobrego planu jesteś skazany na porażkę, dlatego mam dla Ciebie listę najważniejszych rzeczy, o których musisz pamiętać.

W dalszej części wpisu znajdziesz wskazówki, z których możesz skorzystać podczas projektowania sieci komputerowej.

Zbieranie wymagań

Jest to jeden z najczęściej bagatelizowanych punktów podczas pracy z sieciami komputerowymi. Sam popełniałem ten błąd. Dobrze, precyzyjnie ustalone wymagania techniczne to... nawet nie połowa sukcesu!

Równie ważna jest wiedza, dlaczego klient chce modernizować sieć. Jakie problemy chce rozwiązać? Jakie ma plany co do dalszego rozwoju?

Takie szersze spojrzenie na dany projekt pozwoli Ci lepiej zrozumieć swoje zadanie, uniknąć nieporozumień oraz zaoszczędzi mnóstwo czasu, który i tak będziesz musiał poświęcić na rozmowy z klientem.

Dodatkowo osoba, która zleci Ci projekt, będzie miała poczucie, że dbasz o jej potrzeby oraz sprawisz wrażenie profesjonalisty, a z takimi ludźmi biznes lubi pracować.

Odpowiedni dobór sprzętu

Każdy z nas chciałby pracować z najnowszymi dostępnymi na rynku technologiami. Jednak projektując sieci komputerowe, musisz odłożyć na bok swoje ego i skupić się na dostarczeniu jak najlepszego rozwiązania. Dobierając sprzęt, musimy pamiętać o tym, że klient ma określony budżet. Prawdopodobnie ma również zespół, który jest odpowiedzialny za utrzymanie.

Jeśli większość sieci klienta jest zbudowana w oparciu o rozwiązania Cisco, to nie ma większego sensu wpychać konkurencyjnego Junipera. Podobnie, w małym biurze nie powinno się stosować switchy typu Nexus czy QFX.

Odpowiedni dobór sprzętu

Każdy z nas chciałby pracować z najnowszymi dostępnymi na rynku technologiami. Jednak projektując sieci komputerowe, musisz odłożyć na bok swoje ego i skupić się na dostarczeniu jak najlepszego rozwiązania. Dobierając sprzęt, musimy pamiętać o tym, że klient ma określony budżet. Prawdopodobnie ma również zespół, który jest odpowiedzialny za utrzymanie.

Jeśli większość sieci klienta jest zbudowana w oparciu o rozwiązania Cisco, to nie ma większego sensu wpychać konkurencyjnego Junipera. Podobnie, w małym biurze nie powinno się stosować switchy typu Nexus czy QFX.

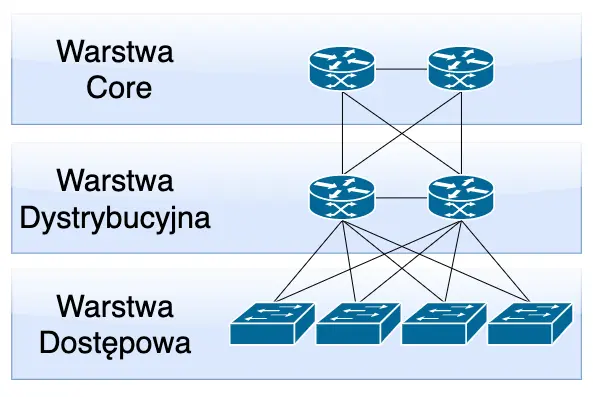

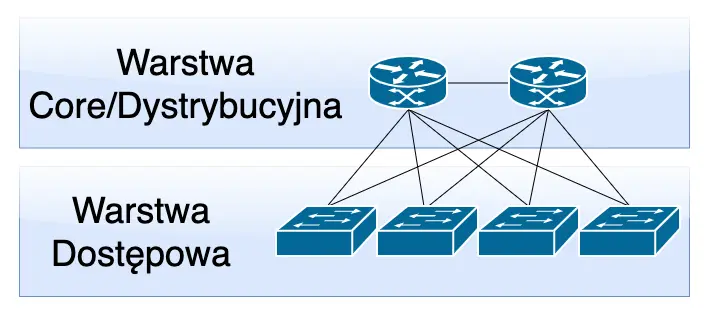

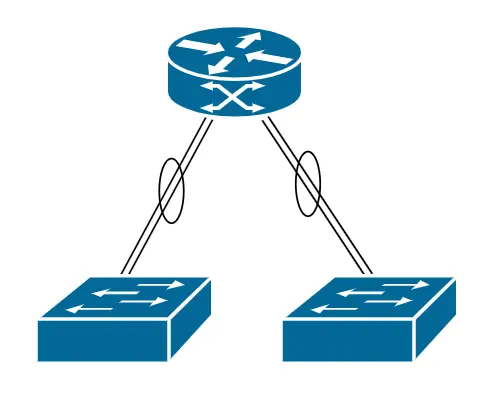

Hierarchiczny model sieci

Podczas planowania naszej przyszłej sieci warto pamiętać, że może ona z czasem urosnąć w skali. Dlatego ważne jest już na samym początku rozważenie możliwości jej skalowalności. W tym przypadku pomocny okaże się hierarchiczny model sieci oraz modułowa konstrukcja warstw, o której dalsze informacje znajdziesz w kolejnym punkcie.

Hierarchiczny model sieci polega na grupowaniu poszczególnych urządzeń w warstwy w zależności od ich funkcji. W najczęściej stosowanym obecnie modelu 3-tier wyróżniamy trzy warstwy o różnych zadaniach. Jeśli nie ma potrzeby dzielenia sieci na tak wiele poziomów lub w danej lokalizacji jest mniej sprzętu, mówimy o modelu collapsed-core.

Warstwa szkieletowa (core)

Warstwa szkieletowa zapewnia usługi routingu zarówno w części LAN, jak i na styku między LAN-em a WAN-em. Ponieważ ma kluczowe znaczenie dla funkcjonowania sieci, należy zapewnić jej wysoką odporność na awarie. Zaleca się stosowanie różnych metod redundancji na tym poziomie, zarówno fizycznych (takich jak zapasowe źródła zasilania), jak i redundancji urządzeń czy łączy WAN.

Warstwa Dystrybucyjna

W języku polskim termin "warstwa agregacji" lepiej odzwierciedla funkcje tego segmentu niż "warstwa dystrybucyjna". W tej warstwie powinny być agregowane wszystkie urządzenia pracujące w warstwie dostępowej. Urządzenia agregacyjne powinny mieć bezpośrednie połączenie ze wszystkimi innymi urządzeniami w sieci, co czyni je idealnym miejscem do ustanowienia root bridge'a dla STP. Dodatkowo stanowią one granicę między poszczególnymi warstwami, pozwalając jedynie niezbędnemu ruchowi przechodzić do części rdzeniowej sieci.

Warstwa Dostępowa

Warstwa Dostępu zapewnia dostęp dla użytkowników i serwerów w sieci. Tutaj implementowane są zabezpieczenia przed nieautoryzowanym dostępem fizycznym, takie jak uwierzytelnianie dot1X czy port security.

Projektowanie modułowe

Projektowanie modułowe jest ściśle związane z wcześniej omawianym podziałem sieci na wyspecjalizowane warstwy.

Oznacza to, że konfigurując wszystkie urządzenia w danej warstwie, wykorzystamy bardzo zbliżoną konfigurację. Przykładowo, gdy spojrzymy na switche w warstwie dostępowej, posiadają one taką samą funkcję, umożliwiając dostęp do sieci.

W miarę awansowania w hierarchii sieci, urządzenia dystrybucyjne nie posiadają portów dostępowych; ich głównym zadaniem jest przesyłanie danych pomiędzy użytkownikami w ramach sieci LAN lub przesyłanie ich do warstwy rdzeniowej.

Takie podejście sprawia, że nasz projekt jest łatwo skalowalny, prosty w zarządzaniu oraz ułatwia późniejsze rozwiązywanie problemów.

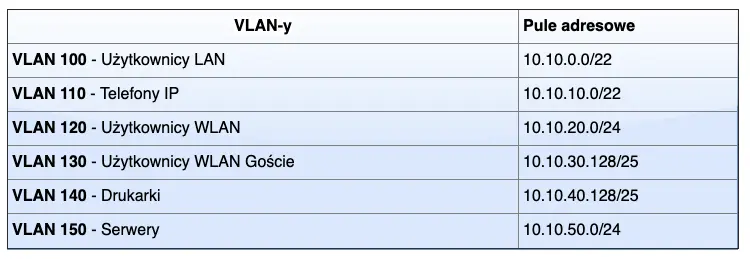

Segmentacja sieci – VLAN-y i subnetting

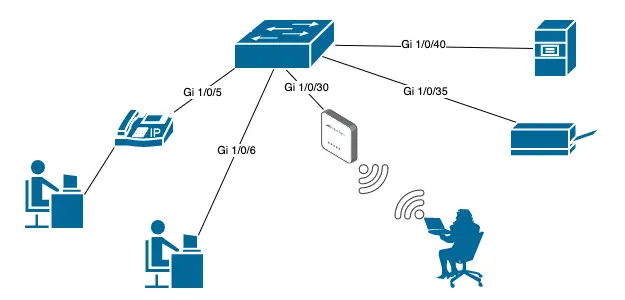

Podstawowym elementem każdej sieci LAN są VLAN-y. Stworzenie jednolitej struktury VLAN-ów oraz ich przypisanie do fizycznych interfejsów znacząco ułatwia późniejsze zarządzanie siecią. Tak przygotowana struktura powinna zostać zastosowana w całej sieci.

Jednak nie zawsze możemy sobie pozwolić na pozostawienie nieużywanych portów, dlatego warto przyjąć schemat kolejności przypisywania portów do VLAN-ów. Na przykład pierwsze porty będą portami dla użytkowników lokalnych, następnie będziemy podłączać porty dla punktów dostępowych, drukarek itd.

Mając już ustaloną docelową strukturę podziału naszej sieci na poszczególne vLany, możemy przystąpić do przypisania odpowiednich pul adresów.

W przypadku typowej sieci LAN, w warstwie trzeciej otrzymamy jedną pulę adresową, na przykład 10.0.0.0/16. Następnie należy podzielić ją na mniejsze podsieci zgodnie z wymaganiami.

Dobierając wielkość poszczególnych podsieci, należy pamiętać o obecnych oraz nadchodzących trendach. Obserwuje się obecnie znaczący wzrost ilości urządzeń podłączanych bezprzewodowo. Każdy współczesny laptop posiada możliwość połączenia się z siecią WiFi, jednak nie wolno zapominać o korzystaniu również z komórek, tabletów itp.

Zaleca się:

- Stosowanie jednego punktu dostępowego na dziesięciu, piętnastu użytkowników.

- Bezprzewodowe punkty dostępowe powinny być podłączone poprzez linki 1Gbps i zasilane za pomocą POE.

Trendy w rozwoju sieci

Sieci komputerowe są jednym z najrzadziej modernizowanych elementów środowiska IT. Dlatego projektując, musisz pamiętać o uwzględnieniu nie tylko obecnych wymagań, ale także przyszłych oczekiwań wobec infrastruktury. Oprócz rosnących wymagań dotyczących dostępnej przepustowości, warto być świadomym zmieniających się trendów w samym sposobie dostępu do sieci.

Liczba podłączeń sieci LAN w sposób przewodowy spada, jednakże nie oznacza to, że liczba użytkowników oraz urządzeń maleje. Tendencja jest wręcz przeciwna. W ostatnich latach zaobserwowano gwałtowny wzrost liczby urządzeń korzystających z sieci. Zmieniło się jedynie medium z przewodowego na bezprzewodowe.

Kolejnym istotnym trendem jest BYOD (ang. Bring Your Own Device). Użytkownicy stają się coraz bardziej świadomi swoich potrzeb oraz mają własne preferencje odnośnie środowiska, w którym pracują. Ważne jest więc zapewnienie odpowiednich polityk dostępu do sieci wewnętrznych, które jasno określają, do jakich zasobów może uzyskać dostęp pracownik korzystający z własnego sprzętu.

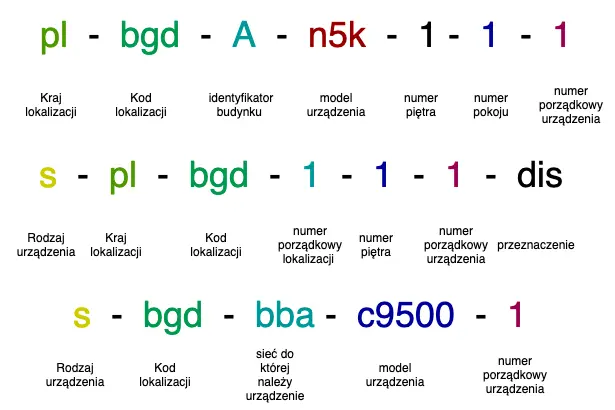

Konwencja nazewnictwa

Jeśli sieć, którą projektujemy, będzie stanowić element większej infrastruktury, nie powinniśmy tworzyć własnej konwencji nazewnictwa. W takim przypadku lepiej przyjąć istniejącą. Jeśli jednak masz okazję stworzyć własną konwencję, pamiętaj, aby była jak najbardziej funkcjonalna.

Idealna konwencja nazewnictwa to taka, która pozwala jedynie na określenie rodzaju urządzenia (router, switch, Access-Point, firewall itp.), fizycznej lokalizacji oraz funkcji lub przeznaczenia poprzez samą nazwę urządzenia.

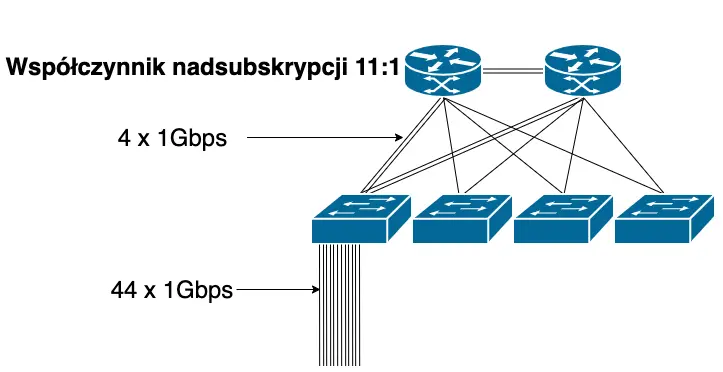

Nadsubskrypcja

Tworząc swój design, warto pamiętać, że jest to sztuka kompromisów. Chcielibyśmy wszyscy mieć super szybkie łącze, np. 1 Gbps, ale zarezerowanie takiej przepustowości przez cały czas było by bardzo kosztowne. Rezerwowanie takiego pasma dla serwerów ma sens, ale dla użytkownika końcowego już niekoniecznie.

Aby zapewnić odpowiedni transfer danych bez generowania dodatkowych kosztów, warto skorzystać z nadsubskrypcji. Polega to na udostępnieniu określonej przepustowości wielu użytkownikom, którzy następnie są agregowani do znacznie mniejszej prędkości w górę sieci. Statystycznie większość użytkowników przez większość czasu wykorzystuje niewielką część dostępnej przepustowości. Dzięki nadsubskrypcji każdy użytkownik może teoretycznie korzystać z pełnej przepustowości, jednak nie wszyscy jednocześnie, bez konieczności utrzymywania nieużywanej dedykowanej ścieżki większość czasu.

Typowe konfiguracje sieci komputerowych

W tym akapicie omówimy najczęściej występujące rodzaje konfiguracji. Przeanalizujemy możliwe scenariusze połączenia warstwy dostępowej z dystrybucyjną za pomocą L2 oraz L3 z modelu ISO/OSI.

Pamiętaj, że projektowanie sieci komputerowych to sztuka kompromisów. Nie istnieje jeden idealny design. Każdy ma swoje zalety oraz wady, które należy wziąć pod uwagę podczas projektowania.

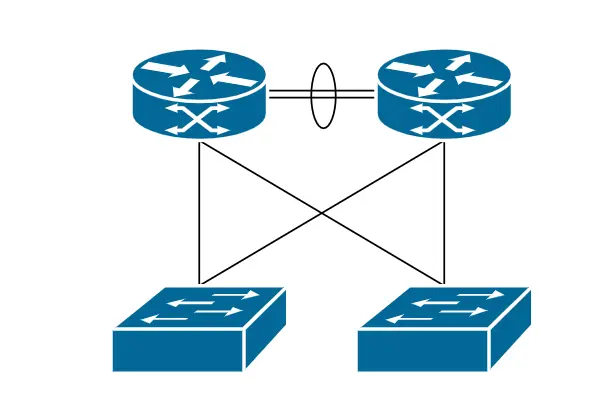

Topologia L2 z STP

Jest to najprostsza możliwa do zrealizowania topologia. Wymaga minimalnej konfiguracji, co przyspiesza proces wdrożenia.

Niestety, korzystanie z domyślnej konfiguracji STP powoduje, że niektóre interfejsy przechodzą w stan blokowania, co prowadzi do utraty dostępnej przepustowości.

Plusy:

- Topologia łatwa w konfiguracji

- Prosta konfiguracja

Minusy:

- Spanning-tree blokuje niektóre interfejsy

- Wolna konwergencja sieci

- Ukryta złożoność protokołu STP

Topologia warstwy 2 z wykorzystaniem PVST lub FHRP

W celu wyeliminowania problemu pętli w warstwie 2 podczas projektowania sieci komputerowych mamy dwa rozwiązania. Możemy ręcznie przyporządkować vLany do poszczególnych interfejsów uplinkowych lub skorzystać z protokołów redundancji bramy domyślnej.

Plusy:

- Wszystkie interfejsy są aktywne.

- Szybka konwergencja.

Minusy:

- Większa złożoność konfiguracji.

- Brak jednolitej konfiguracji.

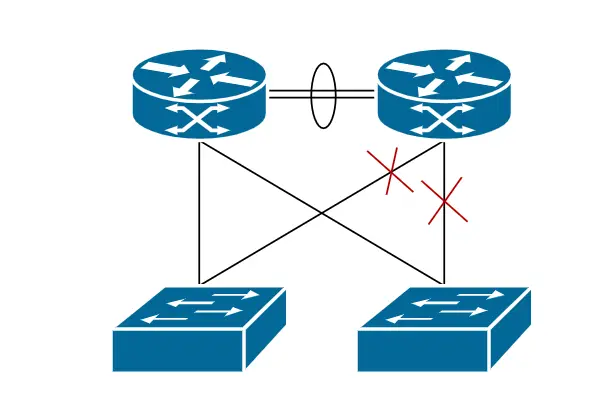

Topologia warstwy 3

Topologia oparta na mechanizmach warstwy trzeciej zapewnia automatyczne równoważenie ruchu, szybką konwergencję oraz jest odporna na powstawanie pętli. Niestety, wymaga największego nakładu pracy przy konfiguracji oraz jest najdroższa pod względem sprzętu.

Co więcej, o czym wielu architektów zapomina, stawia największe wyzwania przed osobami, które później muszą utrzymywać sieć.

Plusy:

- Wszystkie interfejsy są aktywne

- Szybka konwergencja

- Aktywne równoważenia ruchu

Minusy:

- Największą złożoność konfiguracji

- brak jednolitej konfiguracji

- Wyższa cena zakupu sprzętu L3

Usprawnienia topologii

Każda z wcześniej przedstawionych topologii ma swoje wady i zalety, jednak każda z nich może zostać ulepszona. Jedną z najprostszych metod jest stosowanie agregacji interfejsów. Technologia ta nazywa się LAG (link aggregation) lub w przypadku Cisco - Port-channel. Polega ona na logicznym połączeniu kilku fizycznych interfejsów w jeden. Dzięki temu unikamy pętli L2, posiadamy ujednoliconą konfigurację na kilku interfejsach oraz oferujemy wyższą łączną przepustowość.

Pamiętaj jednak, że dostępna prędkość dla pojedynczego połączenia jest równa prędkości jednego fizycznego interfejsu - jest to ograniczenie wynikające z działania warstwy 2.

Kolejną metodą usprawnienia naszej topologii jest stosowanie mechanizmu stackowania urządzeń. Jest to mechanizm polegający na połączeniu kilku fizycznych urządzeń w jedno logiczne. Dzięki temu eliminujemy możliwość powstania pętli oraz zmniejszamy liczbę urządzeń do zarządzania.

Ostatnią metodą, którą możesz zastosować, aby Twoja sieć była lepsza, jest redundancja. Tutaj masz naprawdę szerokie pole do popisu, ponieważ możesz stosować nadmiarowe interfejsy np. w LAG-u, dodatkowe urządzenia zarządzane samodzielnie lub w stacku. Warto również rozważyć stosowanie zapasowych łączy WAN oraz zapasowych źródeł zasilania.

To wszystko?

Oczywiście, że nie. Poruszyliśmy jedynie najważniejsze zagadnienia, które są uniwersalne dla każdego projektu sieci komputerowej, niezależnie od tego, z jakim vendorem będziesz pracował.

Co dla Ciebie jest najważniejsze podczas projektowania? Z jakim sprzętem najchętniej pracujesz?