W tym wydaniu:

- Gigantyczny atak na OVH

- Labowanie w chmurze nigdy nie było prostsze

- Co sie stało z bezpiecznym DNS od Cloudflare?

- Arista AVD

- Geolokalizacja ma już 25 lat

Co sie stało z bezpiecznym DNS od Cloudflare?

Nieoczekiwane przestoje i zakłócenia to koszmar każdego inżyniera sieciowego. 27 czerwca 2024 roku użytkownicy na całym świecie doświadczyli problemów z dostępem do publicznego resolvera DNS 1.1.1.1 od Cloudflare.

Przyczyny incydentu

Przyczyny incydentu leżały w kombinacji ataku BGP hijacking oraz route leak. Pomimo tego, że Cloudflare jest zwolennikiem stosowania mechanizmów Resource Public Key Infrastructure (RPKI) do walidacji źródła routingu, podczas zdarzenia adres 1.1.1.1/32 był anonsowany przez autonomiczny system AS267613 (Eletronet S.A.) i akceptowany przez wiele sieci, w tym co najmniej jednego dostawcę Tier 1, który potraktował go jako blackhole route.

Linia czasu i wpływ

- 18:51 UTC - AS267613 zaczął anonsować 1.1.1.1/32 do peerów, dostawców i klientów

- 18:52 UTC - AS262504 (Nova) rozprzestrzenił 1.1.1.0/24 do AS1031 (PEER 1 Global Internet Exchange)

- 18:52 UTC - AS1031 rozesłał 1.1.1.0/24 do różnych peerów i route-serwerów

- 18:52 UTC - Dostawca Tier 1 przyjął 1.1.1.1/32 od AS267613 jako blackhole route, blokując ruch

- 20:03 UTC - Cloudflare poinformowany o problemach z 1.1.1.1 w różnych krajach

- Działania Cloudflare polegały na wyłączeniu punktów peeringu z AS267613 i zaangażowaniu zainteresowanych sieci

Negatywny wpływ był odczuwalny na dwa sposoby - Spowodowało to natychmiastową niedostępność adresu DNS 1.1.1.1 lub bardzo wysoka opóźnienia pakietó .dla ponad 300 sieci w 70 krajach. Chociaż wpływ na ogólną liczbę użytkowników był niewielki (mniej niż 1% w Wielkiej Brytanii i Niemczech), a w niektórych krajach żaden użytkownik nie zauważył zakłóceń.

Działania naprawcze

- Cloudflare będzie dalej promować wdrażanie walidacji RPKI w celu ograniczenia skutków ataków hijacking

- Zostaną wprowadzone ulepszenia w systemach wczesnego wykrywania i reagowania na route leaki

- Firma popiera przyjęcie mechanizmów ASPA do walidacji poprawności ścieżek AS w zapobieganiu route leakom

- Cloudflare będzie angażować się we wdrażanie innych rozwiązań jak OTC (Only-To-Customer) według RFC 9234

Incydent 1.1.1.1 jest przykładem jak awarie mogą wpłynąć na popularne usługi sieciowe. Pomimo stosowania najlepszych praktyk, zagrożenia z zewnątrz jak hijacking i route leaki są realne.

Gigantyczny atak na OVH

Ekipa inżynierska z OVHcloud zmierzyła się z atakiem o skali 840 milionów pakietów na sekundę. Atak ten pobił poprzedni rekord należący do Akamai - firmy, która w 2020 roku odparła natarcie sięgające 809 Mpps. Jednakże kwiecień 2024 roku zapisze się w annałach jako miesiąc, w którym padł kolejny rekord.

Ataki w 2023 i 2024 roku

Analiza ataków przeprowadzona przez OVHcloud ujawniła niepokojący trend nasilania się ataków DDoS. W 2023 roku ataki przekraczające 1 Tbps stawały się coraz częstsze, a w 2024 firma regularnie odpierała ataki o prędkości sięgającej kilkuset milionów pakietów na sekundę.

Największy zanotowany wcześniej atak o wysokiej przepustowości osiągnął 2,5 Tbps 25 maja 2024 roku. Jednakże to kwietniowy szczyt na poziomie 840 Mpps był prawdziwym rekordzistą i wyzwaniem logistycznym.

Szkodliwe routery MikroTik głównym winowajcą

Dochodzenie wykazało, że za atakami stały przejęte urządzenia sieciowe MikroTik, w szczególności modele CCR1036-8G-2S+ i CCR1072-1G-8S+. Te wysokowydajne routery chmurowe, przeznaczone dla średnich sieci, stały się łatwym celem ze względu na:

- Przestarzałe wersje oprogramowania z niezałatanymi lukami

- Interfejsy dostępne publicznie w internecie

- Narzędzie "Bandwidth Test" nadające się do generowania ogromnych ilości ruchu

Według analityków OVHcloud w internecie jest prawie 100 000 podatnych routerów Mikrotik. Gdyby zaledwie 1% z nich wpadł w ręce cyberprzestępców, utworzyliby botnet zdolny do przeprowadzenia ataków DDoS z prędkością do 2,28 miliardów pakietów na sekundę!

Chociaż inżynierom OVHcloud udało się powstrzymać atak 840 Mpps, ich doświadczenia wskazują na pilną potrzebę:

- Stałej aktualizacji oprogramowania routerów do najnowszych, zabezpieczonych wersji

- Ukrycia publicznych interfejsów konfiguracyjnych urządzeń sieciowych

- Zaimplementowania środków bezpieczeństwa uniemożliwiających nadużywanie funkcji testowych

- Ciągłego monitorowania infrastruktury pod kątem przejęcia zasobów do budowy botnetów DDoS

Jeżeli nie zostaną podjęte kroki zapobiegawcze, eksperci przewidują, że siła przyszłych ataków DDoS może szybko wzrosnąć do poziomu całkiem niewydolnego dla większości sieci korporacyjnych i dostawców usług internetowych. Zagrożenie botnetami DDoS jest realnym wyzwaniem, z którym branża cyberbezpieczeństwa musi się zmierzyć.

Geolokalizacja ma już 25 lat

Krótki artykuł o tym jak powstał pomysł oraz jaki problem miała rozwiązywać geolokalizacja oryginalnie. Nie, nie było to blokowanie filmów na Netflix.

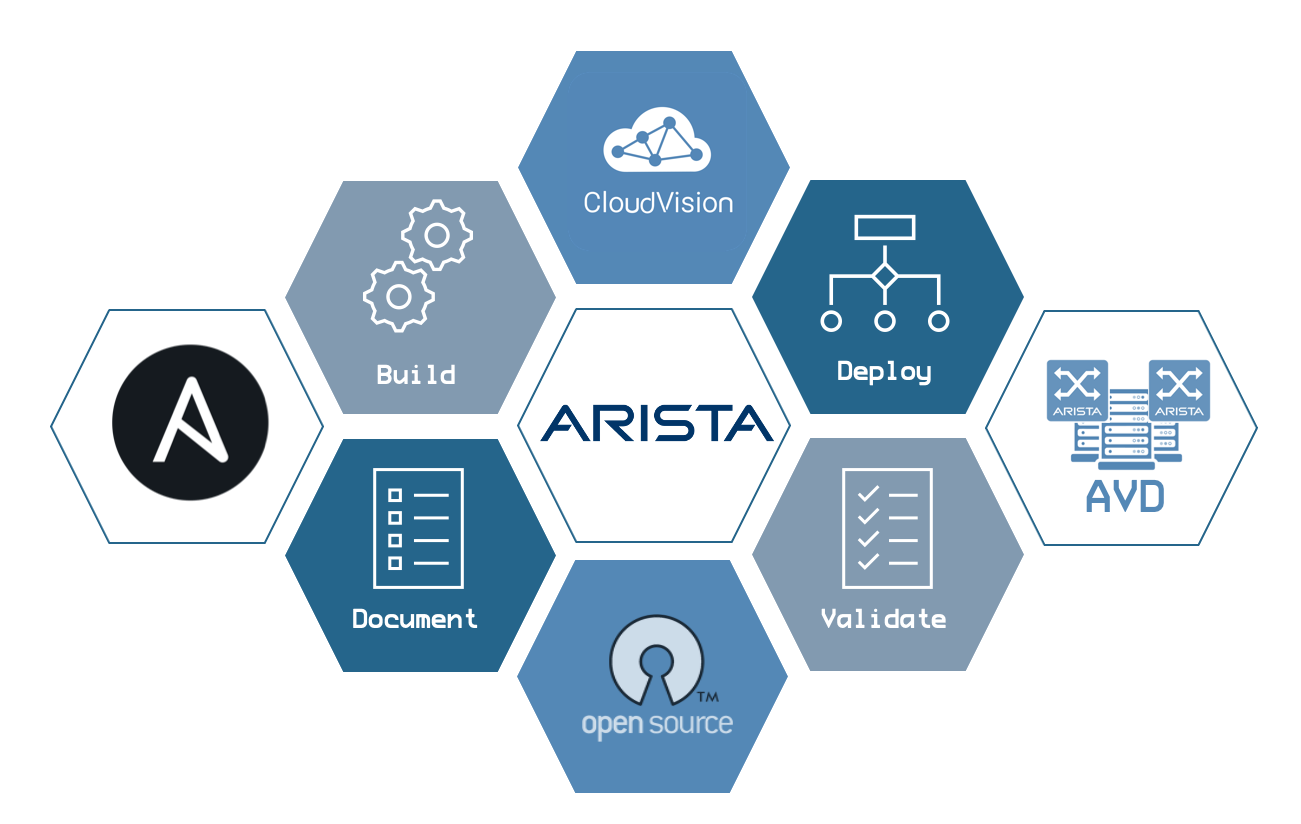

Arista AVD

Arysta Validated Designs (AVD) to model danych zawierający gotowe wzorce konfiguracji i najlepsze praktyki ułatwiające budowę i zarządzanie siecią. Dzięki połączeniu z Ansible pozwala na w pełni automatyczne zarządzanie konfiguracją zarówno Day 1 jak i Day n.

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj