Przyszłość VPN: Czy powinno być rozwiązane?

W miarę jak zagrożenia związane z bezpieczeństwem w cyberprzestrzeni ewoluują, technologia Wirtualnej Sieci Prywatnej (VPN), niegdyś uważana za zaufaną, staje się przedmiotem krytyki. Pomimo szerokiej akceptacji dla bezpiecznego dostępu zdalnego, ostatnie luki w zabezpieczeniach wzbudziły obawy dotyczące jej skuteczności w ochronie prywatności i danych użytkowników. Ten artykuł bada historię i wyzwania bezpieczeństwa VPN, potencjalne alternatywy oraz zalecenia dotyczące zabezpieczania połączeń VPN.

Wczesne dni zdalnej łączności

Zanim zagłębimy się w debatę na temat VPN, przenieśmy się do wczesnych dni zdalnych połączeń komputerowych. Pod koniec lat 50. XX wieku, pierwszy komercyjny modem, Bell 101, został wprowadzony przez AT&T. To przełomowe urządzenie umożliwiło przesyłanie danych cyfrowych przez standardowe linie telefoniczne z prędkością 110 bitów na sekundę (bps).

Przenieśmy się do lat 70. i 80. XX wieku, kiedy era komputerów osobistych (PC) zrewolucjonizowała zdalny dostęp. Aby zobrazować wyzwania związane z łączeniem się w tamtym czasie, rozważmy Commodore PET 2001 z 1977 roku oraz modem akustyczny Commodore 8010 z 1979 roku. Ustawienie połączenia zdalnego wiązało się ze żmudnymi krokami, takimi jak ładowanie programu z kasety, ręczne wybieranie numeru telefonu oraz fizyczne wkładanie słuchawki do akustycznych kubków modemu.

Choć metody były prymitywne, położyły fundamenty dla dzisiejszej bezproblemowej łączności zdalnej, torując drogę dla rozwoju technologii takich jak VPN.

Wzrost i upadek bezpieczeństwa VPN

Technologia VPN pojawiła się w 1996 roku wraz z protokołem tunelowania Peer-to-Peer firmy Microsoft (PPTP). Poprzez ustanowienie zaszyfrowanego tunelu między urządzeniem użytkownika a zdalnym serwerem, VPN-y obiecywały prywatność, bezpieczeństwo i możliwość omijania ograniczeń internetowych.

Początkowo chwalone jako bastion bezpieczeństwa online, VPN-y stanęły w obliczu serii głośnych luk w zabezpieczeniach w ostatnich latach. Zgodnie z danymi Top10VPN, zgłoszone luki w zabezpieczeniach VPN wzrosły o 32% w 2023 roku i oszałamiające 35% w pierwszej połowie 2024 roku. Te alarmujące liczby podkreślają pilną potrzebę dla organizacji, aby na nowo oceniły swoje poleganie na tradycyjnych technologiach VPN i przyjęły bardziej solidne środki bezpieczeństwa.

Alternatywy dla tradycyjnych VPN

W miarę jak debata na temat przyszłości VPN trwa, organizacje eksplorują alternatywne rozwiązania, które równoważą bezpieczeństwo i efektywność operacyjną. Dwie obiecujące alternatywy to Definiowane Programowo Sieci WAN (SD-WAN) oraz Zero Trust Network Access (ZTNA).

ZTNA, w szczególności, reprezentuje zmianę paradygmatu w porównaniu do podejścia opartego na perymetrze tradycyjnych VPN. Poprzez weryfikację tożsamości użytkowników i urządzeń przed przyznaniem dostępu do zasobów, ZTNA łagodzi ryzyko związane z lukami w zabezpieczeniach VPN. Jednak to zwiększone bezpieczeństwo wiąże się z większą złożonością i potencjalnym wpływem na wydajność z powodu routingu proxy opartego na chmurze.

Zabezpieczanie połączeń VPN

Podczas gdy poszukiwania bardziej solidnego rozwiązania trwają, organizacje nadal polegające na VPN muszą priorytetowo traktować bezpieczeństwo. Kapitan Hack, znany ekspert ds. bezpieczeństwa cybernetycznego, zaleca następujące najlepsze praktyki:

- Wprowadź Zero Trust Access: Przyjmij myślenie Zero Trust poprzez weryfikację tożsamości użytkowników i urządzeń przed przyznaniem dostępu do zasobów.

- Ogranicz uprawnienia kont usługowych: Ogranicz uprawnienia kont usługowych do minimum wymaganego, redukując powierzchnię ataku.

- Używaj dedykowanych tożsamości uwierzytelniających VPN: Przypisz unikalne tożsamości do uwierzytelniania VPN, oddzielone od regularnych kont użytkowników.

- Monitoruj zmiany konfiguracji: Nieprzerwanie monitoruj konfiguracje VPN pod kątem nieautoryzowanych modyfikacji, aby szybko wykrywać i reagować na potencjalne zagrożenia.

Przyjmując zmiany i priorytetowo traktując bezpieczeństwo, możemy zapewnić, że "P" w VPN ponownie będzie oznaczać "prywatne" w najczystszej postaci.

Dlaczego LSA OSPF typu 5 są rozgłaszane w całej domenie OSPF?

Dlaczego w protokole OSPF obszerne informacje o trasach zewnętrznych (Type-5 LSA) są powszechnie rozgłaszane w całej domenie routingu, podczas gdy bardziej zwięzłe podsumowania tras wewnętrznych (Type-3 LSA) są generowane tylko na granicach obszarów przez routery ABR? Odpowiedź na to pytanie kryje się u samych podstaw filozofii projektowania OSPF i rzuca światło na efektywne wykorzystanie zasobów sieciowych.

Architektura hierarchiczna OSPF

OSPF to zbudowany hierarchicznie protokół routingu, w którym duże sieci są logicznie dzielone na mniejsze obszary (areas). Opisy topologii wewnątrz każdego z obszarów są rozgłaszane tylko w jego obrębie, podczas gdy przejścia między obszarami są w zwięzły sposób podsumowywane na ich granicach przez routery brzegowe (ABR).

Dlaczego OSPF obsługuje Type-3 i Type-5 LSA inaczej?

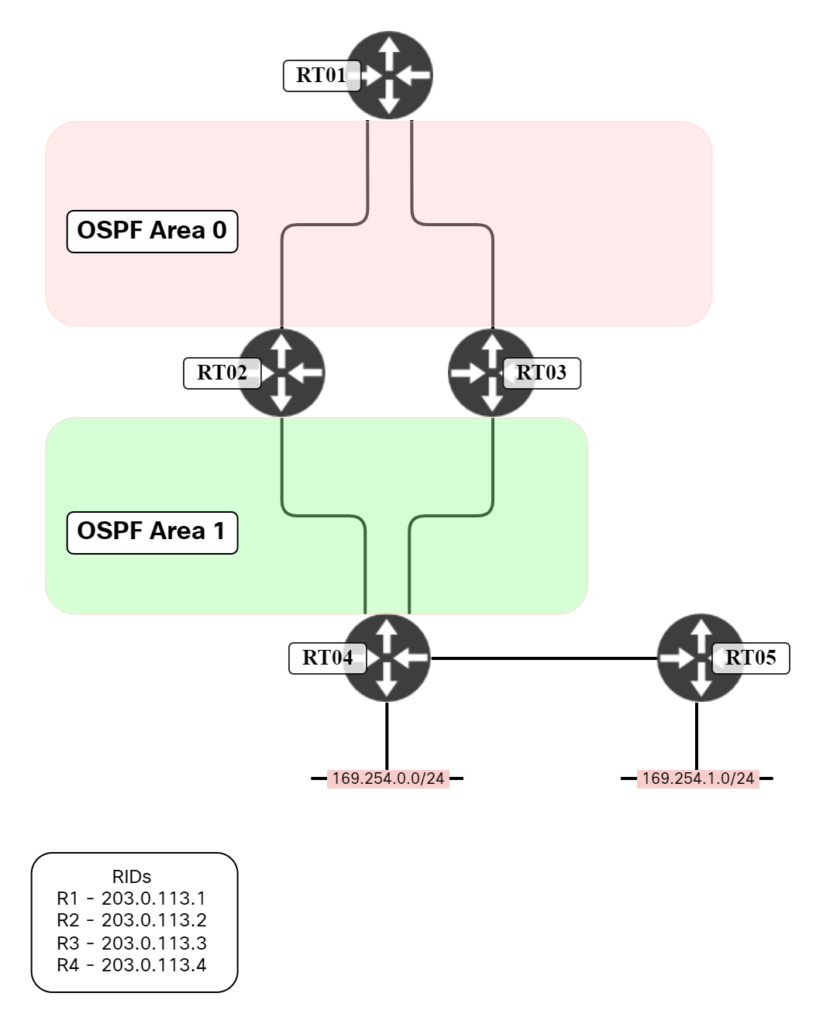

W oparciu o powyższy schemat, przeanalizujmy najpierw, jak OSPF przetwarza Type-3 LSA dla tras wewnątrzobszarowych. Weźmy przykład sieci 169.254.0.0/24 rozgłaszanej w Obszarze 1 przez router R3 - ABR R2 generuje dla niej zwięzłe podsumowanie w postaci Type-3 LSA i rozgłasza je do Obszaru 0.

Z drugiej strony sytuacja przedstawia się inaczej dla Type-5 LSA opisujących trasy zewnętrzne. Rozpatrzmy przykład 169.254.1.0/24 z perspektywy routera R1 w Obszarze 0 - LSA te są rozpowszechniane wprost od routera R3 będącego ASBR, a nie regenerowane przez ABR.

Dlaczego więc OSPF rozsyła obszerne Type-5 LSA bezpośrednio, zamiast skracać je do zwięzłych podsumowań na granicach obszarów? Głównym powodem tego zróżnicowanego podejścia jest optymalizacja rozmiaru bazy danych stanu łącza (LSDB) i obciążenia procesorów routerów, co było krytycznym czynnikiem przy projektowaniu OSPF.

Korzyści powszechnego rozgłaszania Type-5 LSA

Gdyby Type-5 LSA były regenerowane przez ABR, rozmiar LSDB routerów brzegowych rósłby wykładniczo wraz z liczbą obszarów i routerów brzegowych. Oryginalne 1000 LSA mogłoby łatwo zamienić się w dziesiątki tysięcy oddzielnych wpisów na każdym ABR.

Obecna metoda rozgłaszania Type-5 LSA ogranicza ten wzrost, zapewniając optymalne trasowanie do celów zewnętrznych poprzez przekazywanie nie tylko metryki docelowej sieci, ale także dokładnej ścieżki do ASBR będącego jej źródłem. Jest to kluczowe dla zapewnienia najkrótszej możliwej drogi.

Podsumowując, decyzja o rozgłaszaniu w całej domenie obszernych informacji zewnętrznych (Type-5 LSA) zamiast ich przekształcania na granicy obszarów wynika z pragnienia zoptymalizowania zużycia zasobów przez OSPF. Dzięki temu zarówno rozmiar LSDB, jak i obciążenie routerów brzegowych jest utrzymywane na akceptowalnym poziomie, a jednocześnie zapewniana jest optymalna ścieżka trasowania do sieci zewnętrznych.

Darmowe źródła wiedzy o sieciach

Artykuł przedstawia różne sposoby na naukę technologii i zdobywanie umiejętności w czasie bezrobocia, bez wydawania dużych pieniędzy na kursy czy materiały. Autor sugeruje korzystanie z darmowych źródeł wiedzy, takich jak filmy na YouTube, blogi, podcasty oraz wydarzenia online.

Rodzaje pakietów RADIUS

Tekst przedstawia protokół RADIUS (Remote Authentication Dial In User Service) oraz jego rolę w zarządzaniu dostępem do sieci. Autor dzieli się swoimi doświadczeniami z laboratorium, w którym skonfigurowano RADIUS na serwerze ISE, oraz analizuje pakiety RADIUS w Wireshark w różnych scenariuszach logowania.

Jak zautomatyzować zadania przy użyciu AI i PyATS

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj