Arista i Palo Alto Networks łączą siły

Nowoczesne centra danych to rozproszony chaos - prywatne chmury, publiczne chmury, kolokacja - i ciągłe przesuwanie workloadów między nimi. DevOps wymaga elastyczności, ale każda dodatkowa lokalizacja to powiększona powierzchnia ataku. A teraz dochodzi nowy problem: ataki oparte o AI, które omijają tradycyjne zabezpieczenia w minutach, nie w dniach.

Arista i Palo Alto Networks odpowiadają zintegrowaną platformą łączącą AI dla sieci (AVA) z firewallami nowej generacji (NGFW).

Cztery Filary Rozwiązania

Zero Trust Segmentation: Unifikacja segmentacji przez Arista MSS i Palo Alto NGFW oznacza, że każdy pakiet east-west i north-south jest widzialny i kontrolowany. Polityki można wymuszać bezpośrednio na switchach Arista lub kierować ruch do klastrów NGFW - w jednym DC lub symetrycznie między wieloma aktywno-aktywnymi lokalizacjami.

Dynamic Quarantine z Offload: NGFW wykrywa zaawansowane ataki w czasie rzeczywistym i natychmiast sygnalizuje CloudVision MSS o kwarantannie zagrożonych endpointów - bezpośrednio w sieci Arista. Minimalizacja ruchu bocznego w erze AI-powered threats przestaje być teorią.

Unified Policy Orchestration: Rozproszone DC nie mogą wymagać fragmentarycznego zarządzania politykami. Management plane Palo Alto centralizuje polityki, CloudVision MSS odpowiada z offloadem na switche Arista. Traktowanie całej geo-rozproszonej sieci jako logicznego switcha to game changer dla migracji workloadów.

Operational Flexibility: Arista Validated Design (AVD) i AI agents generujące konfiguracje z best practices integrują się z CI/CD pipelines - network i security jako kod, bez wąskich gardeł.

Czy potrzebujesz UPoE?

Wiesz, że twój access point może działać inaczej w zależności od ilości otrzymywanej mocy? Niewielki deficyt zasilania może zredukować funkcjonalność radia, obniżyć prędkość interfejsu sieciowego lub całkowicie wyłączyć AP. W czasach, gdy standardem są interfejsy 2.5G+ i Wi-Fi 6E, budżetowanie PoE to nie formalność – to fundament wydajności sieci.

IEEE 802.3at (PoE+) z limitem 30W na port to wciąż popularny standard, ale technologia go przerosła. Wszystkie korporacyjne AP wyprodukowane po 2024 roku mają interfejsy co najmniej 2.5G, a większość wymaga więcej niż 30W do pełnej funkcjonalności. UPoE (60W) to dziś minimum dla nowoczesnych wdrożeń – bez kompromisów w zakresie:

- Pełnej funkcjonalności wszystkich pasm radiowych

- Maksymalnej liczby spatial streams

- Multi-gig portów (2.5G/5G) działających z pełną prędkością

- Aktywnych portów USB dla IoT

Przejście na UPoE+ (90W) to już standard u Aruby, a kolejni producenci idą tym śladem.

Co tracisz przy niewystarczającym zasilaniu?

Producenci wbudowali mechanizmy degradacji – AP nie przestanie działać, ale stracisz wydajność:

Cisco: Na 9136I przy PoE+ (30W) tracisz radio 6GHz i port 5G spada do 2.5G. Pełna funkcjonalność? Tylko przy UPoE.

Aruba: AP-635 wymaga 90W (UPoE+) dla pełnej mocy. Przy 60W tracisz pasmo 6GHz. Przy 30W? Tylko 2.4GHz i 5GHz z ograniczeniami.

Juniper/Meraki: Podobny schemat – mniej mocy = wyłączone radio 6GHz, zredukowane spatial streams, wolniejsze porty LAN.

Rzeczywisty koszt PoE+

Przykład: switch C9300-48U to "UPoE-capable", ale z domyślnym zasilaczem 1100W masz tylko 37.5W na port przy pełnym obciążeniu 48 portów. To ledwo więcej niż PoE+. Dla prawdziwego UPoE na wszystkich portach potrzebujesz odpowiednio zwymiarowanego zasilania.

Różnica w cenie między switchem PoE+ a UPoE to często margines, który zwraca się błyskawicznie – unikasz przedwczesnej wymiany sprzętu i problemów z wydajnością.

Przy planowaniu infrastruktury na 2026:

- Domyślnie wybieraj UPoE – elastyczność na lata, minimalna różnica w koszcie

- Weryfikuj budżet mocy switchów, nie tylko specyfikację portów

- Odchodź od PoE+ – to standard z przeszłości, twoje AP zasługują na więcej

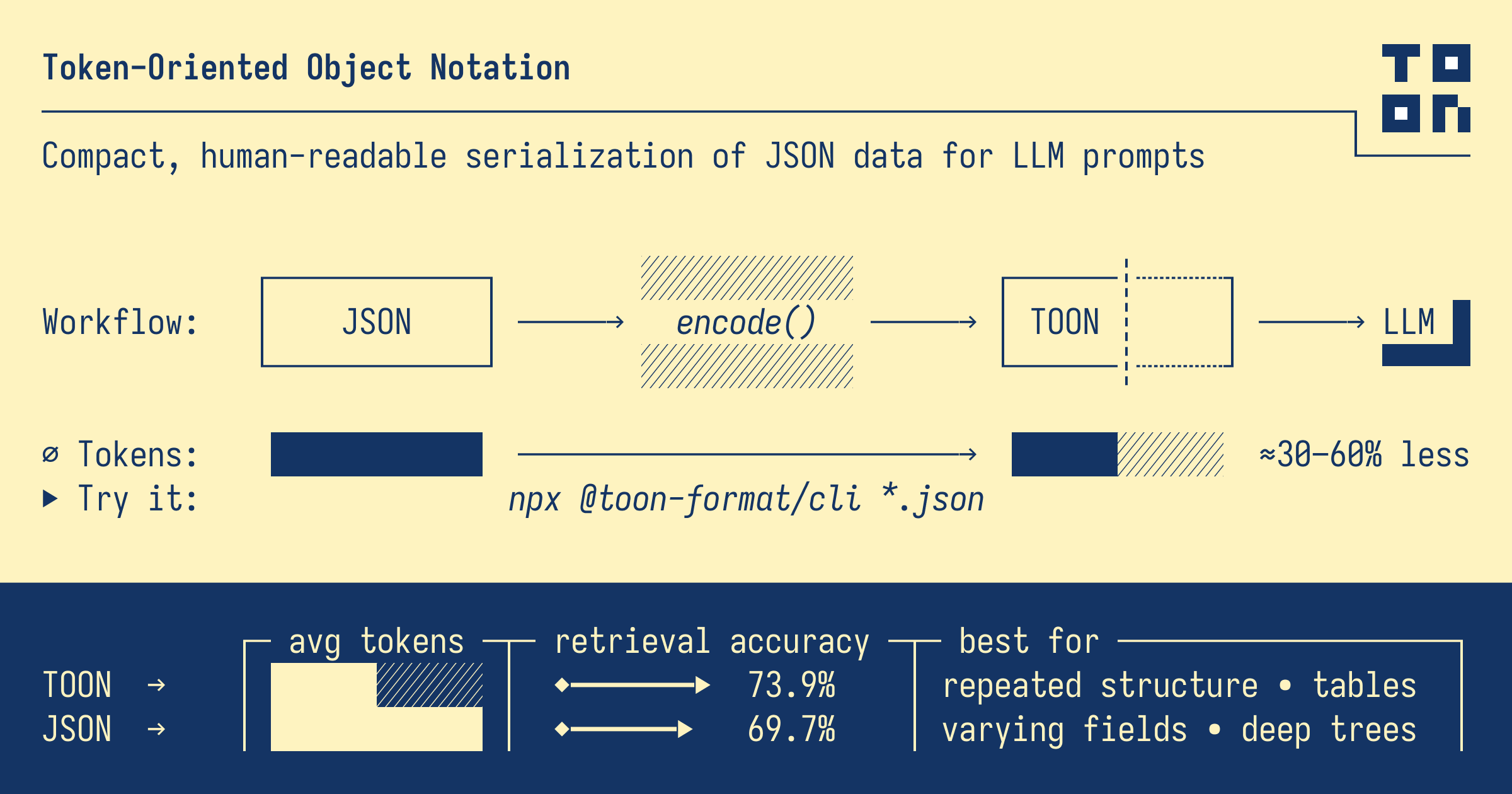

JSON dla dużych modeli

TOON (Token-Oriented Object Notation) to kompaktowy, czytelny dla człowieka format zapisu danych JSON, zoptymalizowany pod kątem wykorzystania tokenów w promptach dla dużych modeli językowych (LLM). Łączy strukturę z wcięciami jak w YAML z układem tablicowym podobnym do CSV, co pozwala na oszczędność tokenów i ułatwia modelom rozumienie oraz walidację danych.

Implementacja Flex Algo w IS-IS

Repozytorium zawiera kompletną konfigurację i przykład implementacji Flex-Algo w protokole IS-IS z dynamicznym pomiarem metryki opóźnienia dla ruchu SRv6. Znajdziesz tu definicje algorytmów Flex-Algo, konfigurację pomiarów opóźnienia za pomocą TWAMP Light, normalizację metryk, ustawienia VRF oraz integrację z BGP dla różnych przestrzeni adresowych SRv6 (LOCATOR_128 i LOCATOR_129). Repo demonstruje również weryfikację działania mechanizmu na poziomie trasowania i ruchu sieciowego, w tym testy obciążenia i adaptację tras w odpowiedzi na zmiany opóźnienia na łączach.

Standaryzacja integracji AI z narzędziami sieciowymi

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj