Bezpieczny dostęp do usług self-hosted

Eksponowanie usług bezpośrednio do internetu, nawet z dodatkowymi warstwami autoryzacji jak Authelia czy Authentik, wprowadza niepotrzebne ryzyko. Najlepszym podejściem jest wykorzystanie VPN jako bramki dostępu, eliminując całkowicie publiczną ekspozycję usług.

Konfiguracja Tailnet

Tailnet składa się z wszystkich urządzeń podłączonych do sieci Tailscale. Proces konfiguracji:

- Rejestracja urządzeń

- Serwer z reverse proxy (dedykowane urządzenie w Tailnet)

- Hosty z usługami (np. TrueNAS z siecią host)

- Urządzenia klienckie (laptop, telefon, komputer)

- Konfiguracja kontroli dostępu

{

"acls": [

{

"action": "accept",

"src": ["group:engineers"],

"dst": ["group:servers:*"]

}

]

}

Konfiguracja domenowa z Cloudflare

Tworzenie rekordów A

- Nazwa: subdomena (np. "truenas")

- Adres IPv4: IP Tailscale reverse proxy

- Status proxy: WYŁĄCZONY (kluczowe!)

Cloudflare nie może proxy połączeń do prywatnych IP Tailscale, co stanowi dodatkową warstwę bezpieczeństwa.

Caddy jako reverse proxy z automatycznym SSL

Budowanie Caddy z modułem Cloudflare

xcaddy build --with github.com/caddy-dns/cloudflare

Alternatywnie można pobrać gotowy binary z modułem Cloudflare.

Konfiguracja API tokenu Cloudflare

W panelu Cloudflare > Profile > API Tokens:

- Template: "Edit zone DNS"

- Zone Resources: wybrana domena

- Zapisanie tokenu (jednorazowy dostęp!)

Caddyfile - konfiguracja globalna

{

email admin@example.com

acme_dns cloudflare {env.CLOUDFLARE_API_TOKEN}

}

Przykłady konfiguracji usług

Podstawowy reverse proxy:

truenas.example.com {

reverse_proxy http://192.168.1.5:81

}

Uruchomienie i weryfikacja

export CLOUDFLARE_API_TOKEN=your_token_here

caddy run --config /etc/caddy/Caddyfile

Caddy automatycznie:

- Wykona DNS challenge przez Cloudflare

- Otrzyma certyfikaty Let's Encrypt

- Skonfiguruje automatyczne odnawianie

Subnet routing w Tailscale

Dla dostępu do całej sieci lokalnej:

tailscale up --advertise-routes=192.168.1.0/24

Następnie w panelu Tailscale należy zaakceptować advertised routes.

Digital Twin z Netbox-a

nrx to narzędzie do eksportu topologii sieci z systemu NetBox. Umożliwia automatyczne generowanie plików konfiguracyjnych i wizualizacji w formatach takich jak Containerlab, Cisco Modeling Labs, Nvidia Air, Graphite, D2 oraz format JSON Cytoscape (CYJS). Możesz też tworzyć własne formaty przy pomocy szablonów Jinja2. nrx obsługuje eksport danych na podstawie wybranych lokalizacji (Site) i tagów, filtruje role urządzeń oraz łączy dane o połączeniach fizycznych (kable, patch panele, obwody).

Routing zero-touch w Rust

KIRA Rust to projekt rozwijający skalowalną architekturę routingu zero-touch napisaną w Rust. Oferuje demon routingu zapewniający łączność IPv6 bez potrzeby konfiguracji oraz rozproszoną tablicę haszującą do mapowania nazw na adresy IPv6. Adresy generowane są z puli ULA, co oznacza, że nie są routowalne w Internecie – KIRA skupia się na rozwiązaniach dla płaszczyzn sterowania. Projekt jest w fazie wstępnej (wersja 0.0.0) i ciągle jest rozwijany. Repozytorium zawiera demon, biblioteki do implementacji oraz przykłady uruchomienia w środowisku emulowanym Containernet.

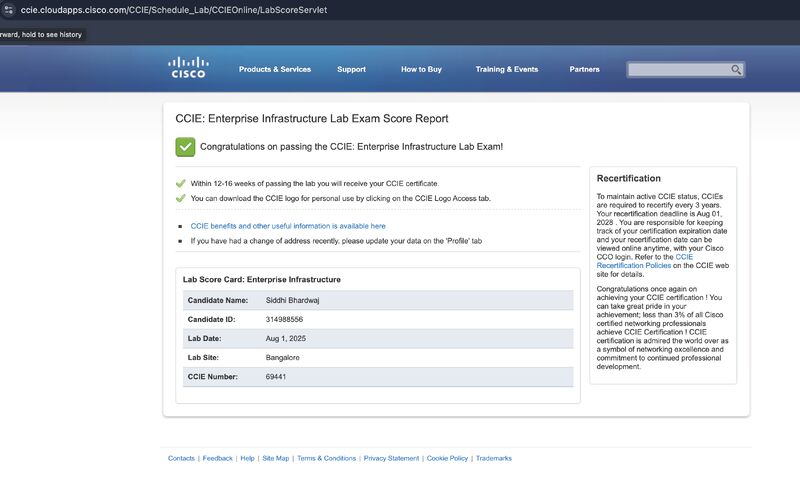

Najmłodsza posiadaczka CCIE w historii

Siddhi Bhardwaj została najmłodszą osobą posiadającą tytuł CCIE na świecie. W wieku zaledwie 13 lat zdała kolejno CCNA, CCNP i CCIE. Jak sama pisze, nie był to sukces, który osiągnęła w jeden wieczór. Same przygotowania do egzaminu CCIE to lata nauki i wyrzeczeń.

Jest to bez wątpienia ogromne osiągnięcie, ale czy to odpowiedni czas? Mam w tym miejscu poważne wątpliwości i jestem ogromnie ciekawy Twojej opinii na ten temat. Odpisz i daj mi znać co uważasz.

5 Strategii Przygotowania do Egzaminu CWSP

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj