Cześć {first_name, "Czytelniku"} 👋

Niech te Święta przyniosą Ci chwilę wytchnienia od monitoringu, zero packet lossów w rodzinnych rozmowach oraz stabilne połączenia… z bliskimi! 🥚🐇

Niech Zajączek obdaruje Cię koszem pełnym kolorowych pisanek, a każdy poranek zaczyna się jak reboot bez błędów. Życzę Ci też debugowania wyłącznie dobrych emocji, aktualizacji nastroju i backupu radości!

Co się stanie, jeśli domeny najwyższego poziomu zostaną usunięte?

Wyobraź sobie świat bez ".com", ".pl", czy ".org". Brzmi jak science fiction? Zastanówmy się, co by się stało, gdyby domeny najwyższego poziomu (TLD) nagle przestały istnieć. To scenariusz katastrofalny dla globalnej sieci.

Rola domen najwyższego poziomu w systemie DNS

- DNS (Domain Name System) działa hierarchicznie:

- Najwyższy poziom: root (korzeń) – wskazuje na serwery zarządzające TLD.

- Poziom TLD – np.

.com,.org,.pl. - Poziom drugiego i niższych poziomów – np.

example.com.

Gdy wpisujesz w przeglądarce adres URL, zapytanie DNS idzie od root do odpowiedniego serwera TLD, a następnie do serwera domeny niższego poziomu.

Serwery TLD przechowują informacje o tym, które serwery DNS są odpowiedzialne za domeny drugiego poziomu (np. example.com).

Utrata delegacji domen, czyli procesu przypisywania odpowiedzialności za domenę niższego poziomu do serwera DNS, prowadzi do poważnych problemów. TLD odpowiadają za delegację swoich subdomen, więc usunięcie TLD oznacza brak delegacji, co uniemożliwia przekierowanie zapytań DNS dalej.

Serwery root, które odsyłają zapytania do serwerów TLD, bez nich nie mają dokąd skierować zapytań, co skutkuje brakiem rozstrzygnięcia zapytań o domeny (timeout lub błąd NXDOMAIN).

| Krok | Normalne działanie | Po usunięciu TLD |

|---|---|---|

| 1. Zapytanie do root | Root zwraca NS dla właściwego TLD | Root nie ma NS dla TLD, brak odpowiedzi |

| 2. Zapytanie do TLD | Serwer TLD zwraca NS dla domeny drugiego poziomu | Brak serwera TLD, brak odpowiedzi |

| 3. Zapytanie do domeny | Serwer domeny zwraca rekord A (IP) | Nie następuje zapytanie (brak delegacji) |

W efekcie zakłóca to działanie protokołów sieciowych zależnych od DNS, takich jak SMTP, który korzysta z rekordów MX w DNS – ich niedostępność blokuje przesyłanie maili. Podobnie inne usługi, takie jak HTTP, FTP czy VoIP, również są zależne od działania DNS i mogą zostać poważnie zakłócone.

RFC 9234 na pomoc

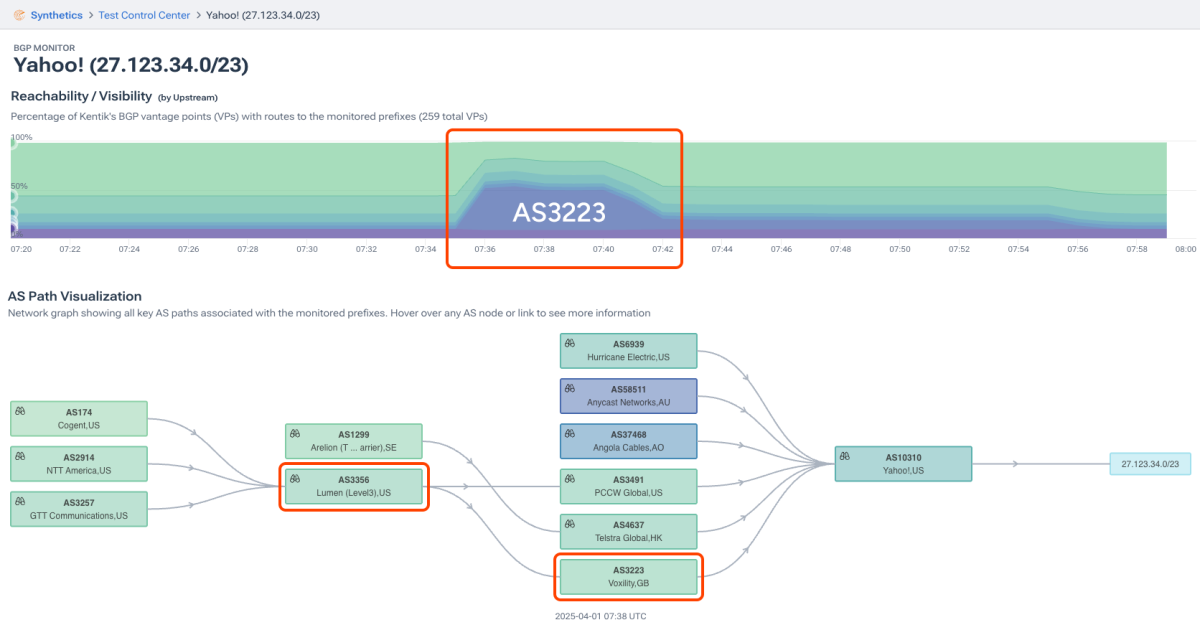

Niezależnie od skuteczności mechanizmów łagodzenia ataków DDoS, mogą się one przyczynić do nieplanowanych i szkodliwych efektów ubocznych, sięgających poza ich pierwotny zakres. Ostatni incydent jest tego doskonałym przykładem, pokazując, jak łatwo sieć przeznaczona do mitygacji DDoS może doprowadzić do niezamierzonego wycieku tras BGP i zakłócenia przepływu ruchu internetowego na całym świecie.

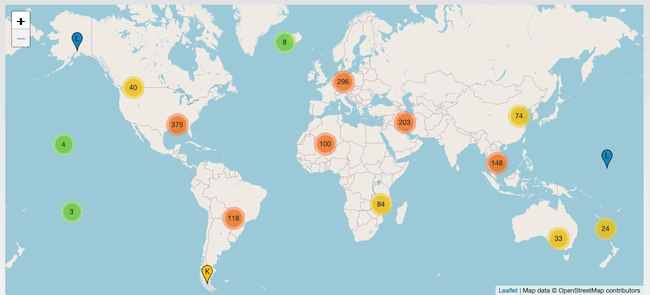

1 kwietnia dostawca usług mitygacji DDoS Voxility (AS3223) zaczął nieuprawnione rozpowszechnianie tras, które nauczył się od swoich partnerów tranzytowych, m.in. Lumen (AS3356). Spowodowało to krótkotrwałe przekierowanie ruchu do tysięcy sieci na całym świecie przez Voxility.

Chociaż blokowanie dużej liczby niezamierzonych tras jest wyzwaniem, zastosowanie protokołu RFC 9234 "Only to Customer" (OTC) mogłoby pomóc w ograniczeniu skutków takiego wycieku. Atrybut ścieżki OTC pozwala na oznaczanie tras, które powinny być przesyłane wyłącznie do bezpośrednich klientów, uniemożliwiając ich dalsze rozprzestrzenianie.

Dane z Kentik NetFlow pokazują, że podczas wycieku nastąpiło przejściowe zmniejszenie całkowitego ruchu do dotkniętych sieci. Chociaż część ruchu była rozprowadzana wadliwymi ścieżkami, większość została po prostu zablokowana, ponieważ nieuprawniona droga nie była w stanie obsłużyć dużego, nieoczekiwanego obciążenia.

Incydenty takie jak ten pokazują, że dobre praktyki routingu nadal wymagają wiele pracy. Technologie takie jak RFC 9234 "Only to Customer" oraz egzekwowanie wymagań MANRS mogą pomóc zmniejszyć prawdopodobieństwo i skutki przyszłych wycieków tras BGP.

Nałóż cła na import bibliotek

Tariff to żartobliwy pakiet Pythona, który nakłada „cła” na importowanie bibliotek. Umożliwia ustawienie procentowych ceł spowalniających import wybranych pakietów, np. numpy czy pandas, aby „uczynić importowanie znów wspaniałym”. Po zaimportowaniu takich pakietów import trwa dłużej, a użytkownik otrzymuje humorystyczny komunikat o nałożonym cle. Instalacja: pip install tariff.

Powrót ESXi

Broadcom ponownie udostępnia darmowy hypervisor ESXi 8.0, dostępny do bezpłatnego pobrania z portalu wsparcia. Po zakończeniu w lutym 2024 oferty darmowej licencji na rzecz subskrypcji firma zmieniła decyzję, choć oficjalnie nie podaje przyczyn.

Rozwiązania architektoniczne w Cisco Catalyst SD-WAN

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj