Incydent z certyfikatem ROA w Korei Północnej

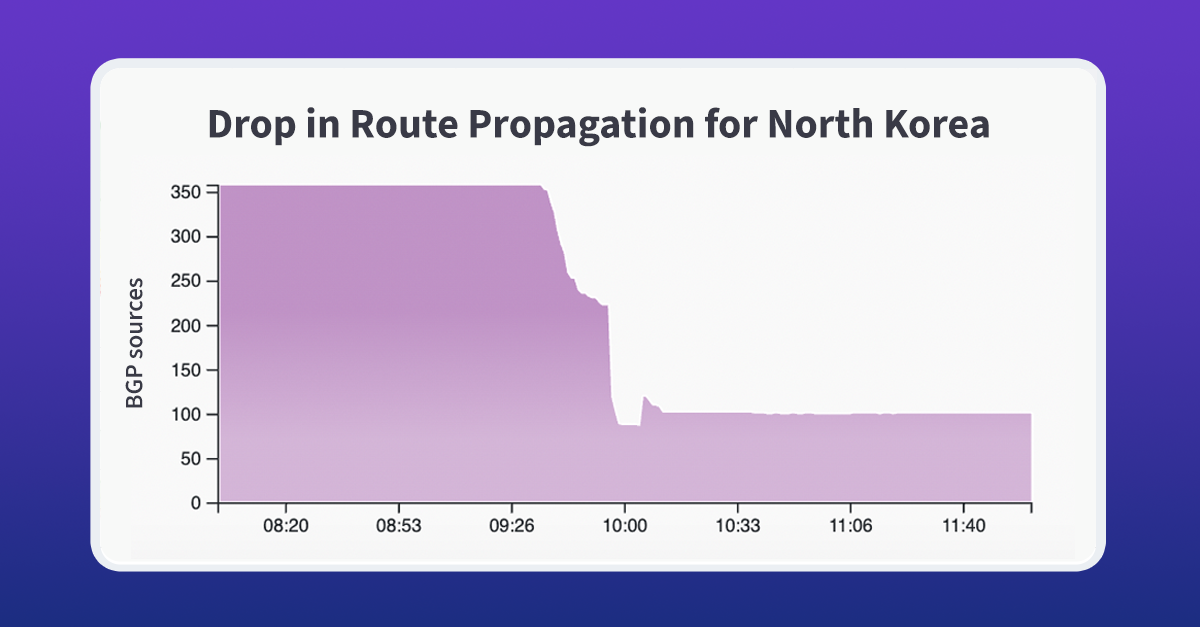

18 marca 2025 roku, z powodu błędu w certyfikacie ROA opublikowanym przez APNIC, trasy BGP z Korei Północnej zostały oznaczone jako nieprawidłowe. W rezultacie wiele sieci na całym świecie przestało rozsyłać te trasy, co spowodowało gwałtowny spadek liczby punktów dostępowych widzących północnokoreańskie prefiksy IP.

Niektóre sieci, jak Arelion, GTT i Verizon, szybko zareagowały, ale inne, np. AS6762 i AS6939, nie przerwały propagacji. Nawet Cogent musiał zrezygnować z dystrybucji tras z Korei Północnej.

Przyczyna problemu nie jest jasna - mógł to być zarówno przypadek, jak i celowa akcja. W przeszłości zdarzały się ataki wykorzystujące nieprawidłowe certyfikaty ROA, ale najczęściej przyczyną są błędy konfiguracyjne.

Korea Północna szybko zareagowała, opublikowując poprawne certyfikaty ROA i przywracając pełną propagację swoich tras. To pokazuje, jak ważne jest prawidłowe zarządzanie certyfikatami i RPKI dla stabilności sieci.

Ten incydent przypomina, że podstawowe zasady sieciowe wciąż mają kluczowe znaczenie, nawet w erze chmur i AI. Nawet najmniejszy błąd może mieć poważne konsekwencje dla całych krajów.

Mechanika kierowania ruchem w MPLS i Segment Routing

W świecie sieci komputerowych kierowanie ruchem to nie lada wyzwanie. Szczególnie gdy mamy do czynienia z technologiami MPLS i Segment Routing (SR), gdzie każdy dostawca ma własne, często niepokrywające się podejście.

Na pierwszy rzut oka płaszczyzna kontrolna MPLS i SR wydaje się całkiem dobrze ustandaryzowana. Ale diabeł tkwi w szczegółach – dokładniej mówiąc, w metodach kierowania ruchu. Brak jednolitych standardów sprawia, że każdy vendor stosuje własną logikę wyboru następnego przeskoku.

Weźmy przykład RSVP-TE LSP. Na Cisco IOS-XE/XR domyślnie nie routujemy przez RSVP, choć istnieje opcja "autoroute announce". Tymczasem Juniper i Arista podchodzą do tematu inaczej – ich tunele MPLS obsługują przeskoki BGP zgodnie z preferencjami protokołów (RSVP-TE > SR-TE > LDP).

Segment Routing miał uprościć i zwiększyć skalowalność MPLS. Kluczowym mechanizmem jest tu koncepcja "koloru" – unikalnej wartości liczbowej przypisanej do polityki SR-TE. Trasy BGP pasujące do danego koloru są mapowane do odpowiedniej polityki.

To jak GPS dla ruchu sieciowego – pozwala precyzyjnie kierować różnymi usługami z tego samego routera do osobnych ścieżek.

Nie zawsze można od razu wdrożyć najnowsze standardy. Dlatego często sięgamy po sprytne rozwiązania tymczasowe. Jednym z nich są service loopbacki.

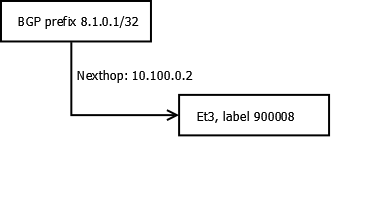

Mechanizm jest prosty: każdy interfejs pętli zwrotnej odpowiada innej usłudze. Następny przeskok dla danej trasy (BGP, MPLS VPN, EVPN) jest zmieniany na odpowiedni service loopback. Te nie są ogłaszane do IGP, ale trafiają do BGP-LU z niskim priorytetem.

Sygnalizowanie RSVP-TE LSP do różnych loopbacków to temat rzeka. Niektóre implementacje to wspierają, inne nie. Często trzeba kombinować – albo konfigurować bezpośrednio na routerze, albo użyć zewnętrznego kontrolera SDN do obliczenia trasy.

HA dla Cisco SD-WAN z NGFW

Artykuł omawia strategie zapewnienia wysokiej dostępności w implementacjach Catalyst SD-WAN, koncentrując się na automatyzacji i synchronizacji stanu w rozwiązaniach z zaporą ogniową nowej generacji (NGFW). Wskazuje na znaczenie redundancji urządzeń, połączeń WAN oraz rozkładu ruchu w celu eliminacji pojedynczych punktów awarii.

Szablony konfiguracji z Ansible

W artykule omawiane są kluczowe elementy automatyzacji konfiguracji sieci z użyciem Ansible, zwłaszcza w kontekście audytu konfiguracji urządzeń. Proponowane rozwiązanie to wykorzystanie aplikacji Golden Configuration dla Nautobot, jednak równie skuteczne mogą być proste skrypty Ansible. Artykuł koncentruje się na procesie tworzenia szablonów konfiguracji, zaczynając od wyboru funkcji do audytu, takiej jak konfiguracja NTP, oraz na identyfikacji i organizacji odpowiednich zmiennych w strukturze YAML.

Architektura gwiazdy z najlepszymi praktykami AWS

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj