Atak podwójnego tagowania VLAN

Zanim zagłębimy się w szczegóły podwójnego tagowania VLAN, przypomnijmy sobie podstawowe koncepcje dotyczące VLAN. Wirtualne sieci lokalne dzielą pojedynczą domenę rozgłoszeniową na odizolowane segmenty, przypisując wszystkie przesyłane ramki do odpowiednich VLAN-ów za pomocą unikalnych identyfikatorów (tagów VLAN). Interfejsy sieciowe mogą być członkami jednej lub wielu sieci VLAN.

Domyślnie wszystkie porty przełączników należą do "natywnego" VLAN-u, który zazwyczaj jest VLAN-em 1. Ruch w natywnym VLAN-ie jest nieoznaczony, co oznacza, że ramki nie posiadają dodanego tagu VLAN. Ten brak tagów dla natywnego VLAN-u jest kluczowy dla ataku podwójnego tagowania.

Atak podwójnego tagowania VLAN polega na umieszczeniu dwóch tagów VLAN w ramce przesyłanej z maszyny atakującego. Zewnętrzny tag to tag natywnego VLAN-u (zazwyczaj VLAN 1), a wewnętrzny tag to identyfikator VLAN-a, do którego atakujący chce uzyskać dostęp.

Gdy taka wielokrotnie oznaczona ramka przechodzi przez trunk, zewnętrzny tag jest usuwany, ale wewnętrzny tag pozostaje nienaruszony. W rezultacie ramka zostaje dostarczona do docelowego VLAN-u, mimo że została pierwotnie wysłana z maszyny nienależącej do tego segmentu sieci.

Skuteczny atak podwójnego tagowania VLAN wymaga kilku czynników:

- Atakujący musi znajdować się w natywnym VLAN-ie, aby mógł przesłać ramki bez tagów.

- Atakujący musi znać identyfikator docelowego VLAN-a, który chce zaatakować.

- W docelowym VLAN-ie musi istnieć podatna usługa lub system, na który można zaatakować.

Po spełnieniu tych warunków atakujący może włamać się do odizolowanego VLAN-u i potencjalnie zaatakować usługę lub system w tym segmencie sieci. To zagrożenie jest szczególnie poważne, jeśli atakowany VLAN jest segmentem o wysokim priorytecie bezpieczeństwa, takim jak sieć serwerów lub inne zasoby krytyczne.

Chociaż koncepcja podwójnego tagowania VLAN jest znana od dawna, w ostatnim czasie pojawiły się bardziej zaawansowane przykłady wykorzystujące tę technikę do przeprowadzania rzeczywistych ataków na usługi oparte na protokole UDP, takie jak serwery narażone na podatności Log4j. Atakujący mogą również potencjalnie uzyskać powłokę zdalną, wykorzystując usługi zewnętrzne jako punkt zwrotny.

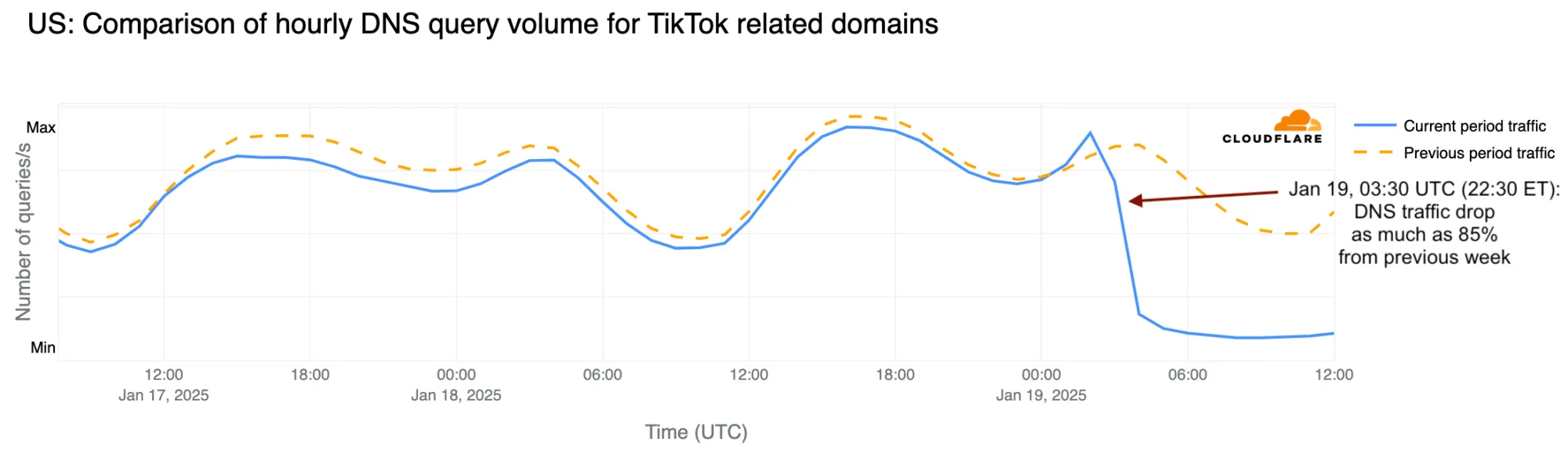

Wpływ zbanowania TikToka na ruch internetowy

19 stycznia 2025 r. po godzinie 3:30 czasu uniwersalnego (UTC) zaobserwowano drastyczny spadek zapytań DNS kierowanych do domen związanych z TikTokiem i innymi platformami ByteDance, takimi jak edytor wideo CapCut. Ruch ten zmniejszył się o 85% w stosunku do poprzedniego tygodnia, co było spowodowane wejściem w życie federalnego zakazu TikToka na terenie USA.

Statystyki zarejestrowane w systemach autonomicznych pokazują równie drastyczną zmianę - ruch z sieci ByteDance do Cloudflare spadł o 95% po godzinie 3:30 UTC, co odzwierciedla całkowitą blokadę aplikacji w amerykańskich sieciach.

W obliczu tej nagłej zmiany użytkownicy zaczęli szukać alternatywnych aplikacji do tworzenia i udostępniania treści wideo. Głównym wygranym w tej sytuacji okazała się aplikacja RedNote (znana też jako Xiaohongshu lub Little Red Book). Zażyła ona gwałtownego wzrostu ruchu DNS w Stanach Zjednoczonych, osiągając skok na poziomie 74% około 4:00 UTC i osiągając finalnie 300% w porównaniu z poprzednim tygodniem.

Ten trend nie ograniczył się tylko do amerykańskich użytkowników. Podobne skoki aktywności RedNote i innych alternatyw dla TikToka zauważono w:

- Meksyk: +1200% (19 stycznia)

- Brazylia: +185% (20 stycznia)

- Francja: +165% (19 stycznia)

- Niemcy: +142% (19 stycznia)

- Kanada: +119% (19 stycznia)

- Hiszpania: +106% (19 stycznia)

- Portugalia: +97% (19 stycznia)

- Wielka Brytania: +86% (19 stycznia)

14 godzin później, TikTok ogłosił przywrócenie usługi po zapewnieniach ze strony nowej administracji.

Jednak pełne przywrócenie ruchu przebiegało powoli. Przez kilka godzin ruch utrzymywał się na niskich poziomach, a nawet podczas inauguracji Trumpa był o 12% niższy niż przed zakazem. Dane pokazują, że autonomiczny system ByteDance (właściciela TikToka) nigdy nie odzyskał w pełni swojego ruchu, sugerując użycie alternatywnych rozwiązań po kryzysie.

Shackowany przez przejściówkę RJ45-USB?

Autor analizuje przypadek młodego przedsiębiorcy, który zasugerował, że adapter Ethernet-USB z Chin był zainfekowany złośliwym oprogramowaniem. Po głębszym zbadaniu okazało się, że oprogramowanie było jedynie standardowym sterownikiem dla chipu SR9900, który działał jako wirtualny napęd optyczny. Zamiast obaw o złośliwe działanie, wyniki sugerują, że dziwne rozwiązania mogą mieć nieszkodliwe wyjaśnienia, a dla codziennych użytkowników nie ma powodu do niepokoju.

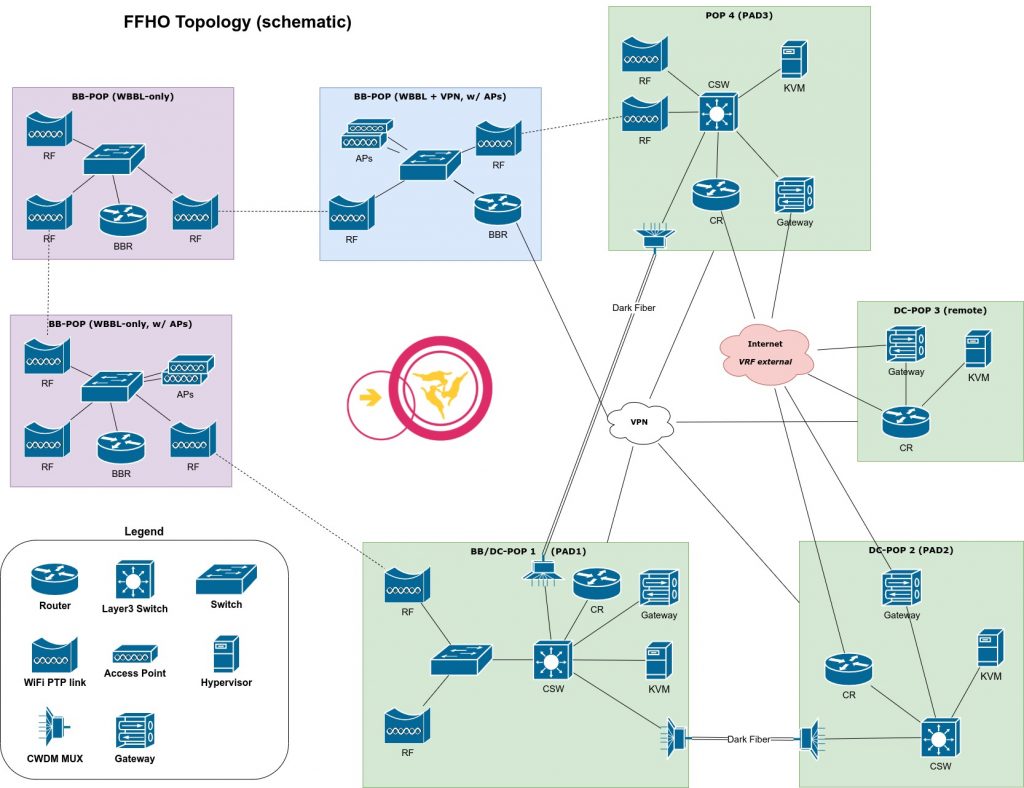

Konfiguracja VRF w Linuksie

Ostatnio na blogu pojawił się artykuł, czym jest VRF. Tutaj artykuł pokazuje jak skonfigurować VRF-y na maszynie pod kontrolą systemu operacyjnego Linux.

Czego Meta używa w swoim DC?

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj