Ataki DDoS w Q3 2024

Początek trzeciego kwartału 2024 roku przyniósł prawdziwą nawałnicę ataków DDoS o rekordowej skali. Jak bardzo imponujące były te ataki z perspektywy inżynierów sieci?

Według najnowszego raportu, w okresie od lipca do września 2024 roku ich systemy obrony przed DDoS zidentyfikowały i powstrzymały niemal 6 milionów ataków. To wzrost o 49% w porównaniu z poprzednim kwartałem i aż 55% rok do roku. Podczas gdy 90% z tych ataków było krótkotrwałych incydentów, system wykrył i powstrzymał ponad 200 hiper-zwartych ataków przekraczających przepustowości 3 Tb/s i 2 miliardów pakietów na sekundę. Największy z nich osiągnął zawrotną prędkość szczytową 4,2 Tb/s, choć trwał zaledwie minutę.

Raport dostarcza również ciekawych danych na temat typów wykorzystywanych ataków oraz ich źródeł geograficznych. Połowa z 6 milionów ataków miała charakter sieciowy, druga połowa zaś dotyczyła warstwy aplikacji (HTTP).

Najczęstszymi wektorami były ataki:

- SYN flood,

- amplifikacja DNS,

- UDP flood,

- odbicia SSDP,

Pod względem lokalizacji, Indonezja stanowiła największą siedzibę botnetów źródłowych odpowiedzialnych za generowanie ruchu atakującego. W dalszej kolejności uplasowały się Holandia, Niemcy, Argentyna i Kolumbia. Ciekawostką jest fakt, że infrastruktura dostawcy Hetzner była największym pojedynczym źródłem ataków warstwy aplikacji.

Jeśli chodzi o lokalizacje i branże najbardziej narażone na ataki DDoS w trzecim kwartale, to Chiny zajęły pierwsze miejsce. Następnie znalazły się Zjednoczone Emiraty Arabskie, Hongkong, Singapur, Niemcy i Brazylia. Według raportów samych firm zaatakowanych, za większością ataków stali rzekomo przestępcy żądający okupu, rywale biznesowi oraz niektóre grupy sponsorowane przez państwa.

Sektor bankowy i usług finansowych poniósł największe straty z powodu częstych ataków DDoS. Kolejne miejsca zajęły IT, telekomunikacja, dostawcy usług internetowych, rynek kryptowalut oraz hazardu online.

Cloudflare ostrzega, że wraz ze wzrostem globalnych napięć geopolitycznych i częstszym wykorzystywaniem potężnych botnetów do generowania ataków, coraz więcej organizacji staje się narażonych na ataki DDoS. Firmy i instytucje, które nie przygotowały się na takie zagrożenia, ryzykują przerwanie ciągłości biznesowej i dotkliwe straty finansowe.

Wielka zmiana w AVD 5.0

Arista udostępniła właśnie długo wyczekiwaną, 5. główną wersję swojej platformy automatyzacji sieci Arista Validated Design (AVD). Ta obszerna aktualizacja przynosi szereg nowych funkcji i ulepszeń.

Największą nowością w AVD 5.0.0 jest przejście z modelu opartego na Ansible na wydajną bibliotekę Python o nazwie PyAVD. Ten strategiczny krok otwiera drzwi do integracji z szerokim wachlarzem narzędzi i platform orkiestracji, zwiększając elastyczność i możliwości dostosowania AVD do indywidualnych wymagań. Architektura oparta na PyAVD zapewnia znacznie szybsze czasy wykonywania oraz bardziej zaawansowane funkcje.

Mimo przejścia na PyAVD, Arista z pełnym zrozumieniem podchodzi do popularności Ansible wśród użytkowników AVD. Dlatego też kolekcja Ansible arista.avd nadal będzie rozwijana i utrzymywana, umożliwiając wykorzystanie dobrodziejstw PyAVD w połączeniu z potężnym ekosystemem Ansible.

Inną ekscytującą nowością jest integracja AVD z Arista Network Test Automation (ANTA) - wszechstronną platformą testów automatyzacji sieciowej. Dzięki tej integracji inżynierowie uzyskują możliwość przeprowadzania dogłębnych testów walidacyjnych infrastruktury sieciowej, zapewniając najwyższą niezawodność i jakość zmian wdrażanych za pomocą AVD. Testy automatyczne ANTA obejmują szeroką gamę scenariuszy, od podstawowej łączności po bardziej złożone przypadki użycia, takie jak działanie w trybie failover.

Instalacja/Aktualizacja PyAVD oraz kolekcji Ansible arista.avd, należy wykonać z z wiersza poleceń:

pip install "pyavd[ansible]==5.0.0"

ansible-galaxy collection install arista.avd:==5.0.0CGNAT na Juniper MX i SRX

Tekst opisuje różnice między rozwiązaniami CGNAT (Carrier Grade NAT) na routerach Juniper MX a urządzeniami SRX. Routery MX stosują logikę opartą na trasowaniu, w której NAT jest realizowany za pośrednictwem interfejsów usługowych. Z kolei urządzenia SRX opierają się na podejściu sesyjnym, co prowadzi do innej konfiguracji, w której NAT działa w ramach jednego kontekstu trasowania.

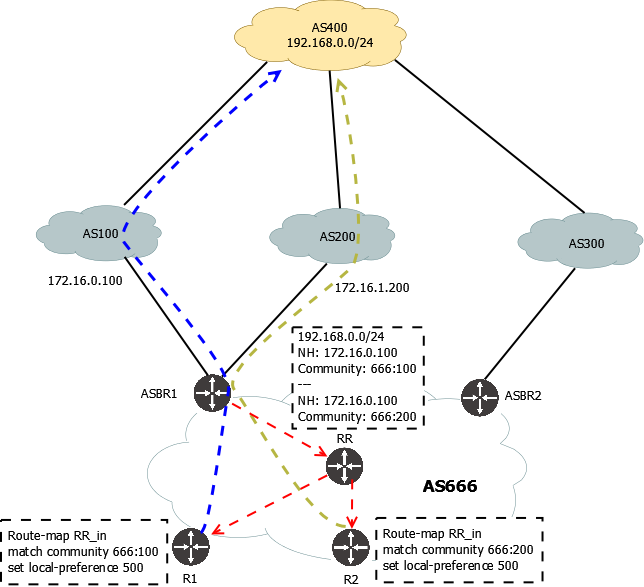

Co to jest Egress Peer Engineering?

Egress Peer Engineering (EPE) to podejście rozszerzające standardowe polityki BGP, oferujące większą elastyczność w kierowaniu ruchem w sieciach z wieloma połączeniami zewnętrznymi. Kluczowymi zagadnieniami są koszty, wydajność oraz ograniczenia tradycyjnego BGP, które mogą prowadzić do problemów z równoważeniem obciążenia i skomplikowanej konfiguracji.

Wdrażanie środków kontroli dostępu

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj