Kolejna edycja Rev up to Recert

Przyszłość sieci to programowalność, automatyzacja i zarządzanie poprzez kod, gdzie język programowania staje się uniwersalnym interfejsem do definiowania i wdrażania złożonych zasad i zachowań sieciowych. Ręczna praca nad konfiguracją przestaje być efektywna i opłacalna w obliczu rosnącej złożoności i dynamiki współczesnych środowisk sieciowych.

Świetną wiadomością jest to, że Cisco, nie pozostaje obojętny na ten trend i przygotował całkowicie darmowy kurs online mający na celu wprowadzenie inżynierów sieciowych w świat programowania. Firma właśnie uruchomiła kolejną edycję programu "Rev Up to Recert", w ramach którego można bezpłatnie uzyskać dostęp do kursu "Programming for Network Engineers | PRNE " oraz zdobyć aż 24 punkty Continuing Education (CE) potrzebne do odnowienia posiadanych certyfikatów Cisco.

Kurs PRNE to:

- ponad 20 godzin interaktywnych treści,

- 29 praktycznych laboratoriów,

- 16 sprawdzianów wiedzy

- 24 punkty CE.

Wszystko to za darmo dla posiadaczy certyfikatów Cisco, od 25 września do 22 listopada 2024 roku.

To świetna okazja do nabycia umiejętności programowania w Pythonie, zapoznania się ze strategią Cisco DevNet i zasadami automatyzacji sieci, a także praktycznego przetrenowania pisania skryptów do zarządzania urządzeniami sieciowymi. Ukończenie kursu pozwoli zdobyć fundamentalną wiedzę niezbędną do dalszej ścieżki rozwoju w kierunku programowalnych sieci, aż do poziomu certyfikatu DevNet Associate.

Atak DDoS na serwer Minecrafta

.webp)

Atak Distributed Denial of Service (DDoS) osiągnął rekord - 3,15 miliarda pakietów na sekundę. Celem był serwer gry Minecraft, a ten przypadek rzuca nowe światło na skalę współczesnych zagrożeń i potrzebę ciągłego doskonalenia metod cyberobrony.

Atak nie przyszedł zupełnie znienacka. Dzień wcześniej zaobserwowano mniejszą próbę wymierzoną w pojedynczy prefix sieci ofiary, która osiągnęła "zaledwie" 1,7 miliarda pakietów na sekundę. Ten "zwiad" prawdopodobnie posłużył do wstępnej identyfikacji słabych punktów przed głównym uderzeniem.

24 godziny później hakerzy uruchomili zmasowany "atak dywanowy", obejmujący wszystkie upublicznione prefiksy ofiary. Ta strategia pozwoliła wyzwolić pełną moc rozproszonej sieci botnetów, osiągając poziom 3,15 miliarda pps.

Analiza techniczna

Badania wskazują na udział co najmniej dwóch odrębnych botnetów o różnych profilach działania. Atak "pakietożerny" pochodził głównie z Rosji, Wietnamu i Korei Południowej, podczas gdy wariant "objętościowy" czerpał siły przede wszystkim z Rosji, Ukrainy i Brazylii.

Kluczowym elementem ataku była luka CVE-2023-2231 w urządzeniach MAX-G866ac, umożliwiająca zdalne przejęcie kontroli i włączenie ich do botnetu. Ten przypadek pokazuje jak ważne jest regularne aktualizowanie oprogramowania sieciowego.

Strategia obrony

Dzięki systemom wykrywania anomalii i automatycznej mitygacji firmy Global Secure Layer, udało się zneutralizować atak w czasie krótszym niż 15 minut od wykrycia pierwszych oznak zagrożenia. Skonfigurowanie mocniejszych zabezpieczeń sieciowych uchroniło klienta końcowego przed jakimkolwiek zakłóceniem usług.

GSL dysponuje systemem zbudowanym na heurystykach wykrywających nietypowe wzorce ruchu i śledzących stan wszystkich urządzeń ochronnych w sieci. Dzięki temu definiowany jest wzorzec typowego ruchu dla każdego klienta, co pozwala na natychmiastową reakcję przy pojawieniu się anomalii.

Drugie dno powrotów do biura

Jak przekonuje autorka artykułu, w powrotach do biura wcale nie chodzi o produktywność. Chodzi o pieniądze. O pieniądze, które banki pożyczyły na budowę lub zakup biurowców, a teraz boją się, że mogą je stracić, ponieważ budynki stoją puste.

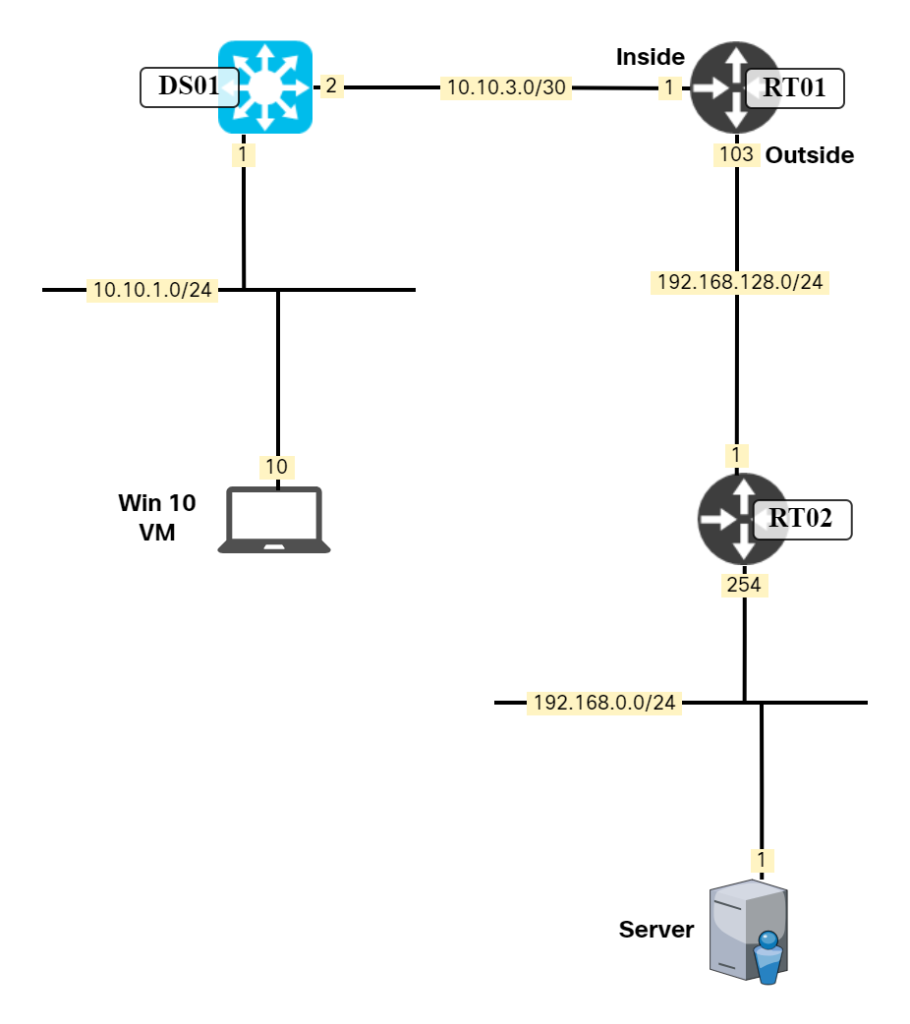

PAT z hosta do określonego celu

Daniel Dib opisuje, jak zrealizować PAT z konkretnego hosta źródłowego do określonego celu. Inny ruch generowany przez ten sam host źródłowy nie powinien podlegać PAT. Choć to prosta konfiguracja, osoby, które miały do czynienia z ustawieniami ip nat { inside | outside }, wiedzą, że mogą one być dość skomplikowane.

Zabezpieczanie BGP

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj