NetDevOps i Automatyzacja Sieci dla Aplikacji AI

Wraz z rozwojem aplikacji opartych na technologii sztucznej inteligencji (AI), pojawiają się nowe wyzwania bezpieczeństwa dla inżynierów sieciowych. Rosnąca złożoność i szybkość obciążeń AI wymaga nie tylko niezawodnej prędkości infrastruktury, ale również solidnych środków bezpieczeństwa. W tym artykule omówimy przełom NetDevOps, AIOps oraz bezpieczeństwa, podkreślając potrzebę holistycznego podejścia do zarządzania siecią.

Ryzyka Bezpieczeństwa w Sieciach AI

- Wycieki Danych: Obciążenia AI często obejmują wrażliwe dane, czyniąc je atrakcyjnymi celami dla ataków cybernetycznych.

- Ruch Lateralny: Wysoka prędkość i niezawodność obciążeń AI mogą tworzyć podatności na ruch lateralny w sieci.

- Ataki Zero-Day: Szybko rozwijająca się natura sieci AI sprawia, że trudno jest dotrzymać kroku z atakami zero-day.

NetDevOps i Bezpieczeństwo: Holistyczne Podejście

- Infrastruktura jako Kod (IaC): Korzystając z IaC, zespoły NetDevOps mogą definiować konfiguracje infrastruktury, które obejmują środki bezpieczeństwa, zapewniając spójność i kontrolę wersji.

- Sieci oparte na Intencji: Abstrahując konfiguracje sieci opartych na intencjach, zespoły NetDevOps mogą oddzielić polityki sieciowe od konfiguracji urządzeń, zmniejszając powierzchnię ataku.

- Automatyzacja Zgodności: Zespoły NetDevOps mogą wykorzystać automatyzację do zapewnienia zgodności z przepisami bezpieczeństwa i standardami, takimi jak PCI-DSS czy HIPAA.

AIOps i Bezpieczeństwo: Analiza w Czasie Rzeczywistym

- Monitorowanie w Czasie Rzeczywistym: AIOps zapewnia analizę w czasie rzeczywistym wydajności sieci i bezpieczeństwa, umożliwiając szybkie wykrywanie potencjalnych zagrożeń.

- Analiza Przewidywalna: Analizując wzorce ruchu sieciowego i zachowania się urządzeń, AIOps może przewidywać potencjalne ryzyka bezpieczeństwa, umożliwiając proaktywne działania.

Najlepsze Praktyki dla Bezpiecznego NetDevOps i AIOps

- Włączanie Bezpieczeństwa do Potoków DevOps: Włączanie testowania bezpieczeństwa i walidacji do potoków CI/CD.

- Używanie Szyfrowania: Szyfrowanie danych podczas transmisji i w spoczynku w celu ochrony przed nieautoryzowanym dostępem.

- Wdrożenie Kontroli Dostępu opartej na Rolach (RBAC): Ograniczenie dostępu do zasobów sieciowych na podstawie ról i odpowiedzialności użytkowników.

Przełom NetDevOps, AIOps oraz bezpieczeństwa jest kluczowy dla zapewnienia niezawodności, wydajności i bezpieczeństwa sieci AI. Przyjmując holistyczne podejście, które obejmuje infrastrukturę jako kod, sieci oparte na intencji oraz automatyzację zgodności, zespoły NetDevOps mogą tworzyć bezpieczne i skalowalne środowiska sieciowe. Wraz z rozwojem technologii AI, priorytetem powinno być bezpieczeństwo w zarządzaniu siecią.

Plan poprawy bezpieczeństwa BGP z Białego domu

Nieustannie rosnąca liczba incydentów związanych z naruszeniem bezpieczeństwa routingu internetowego stanowi poważne zagrożenie dla współczesnych organizacji. Błąd w obsłudze protokołu BGP (Border Gateway Protocol), będącego podstawą ruchu sieciowego w internecie, może prowadzić do kradzieży danych, szpiegostwa, zakłóceń w działaniu infrastruktury krytycznej i innych poważnych konsekwencji. W obliczu tych zagrożeń wdrożenie odpowiednich zabezpieczeń staje się niezbędne dla zapewnienia ciągłości operacji biznesowych.

Infrastruktura kluczy publicznych dla zasobów (RPKI) i powiązane mechanizmy stanowią obiecujące rozwiązanie problemu słabości protokołu BGP. W tym artykule omówimy szczegółowo te technologie i przedstawimy praktyczne zalecenia dotyczące ich wdrożenia w środowiskach sieciowych.

Co to jest RPKI?

RPKI składa się z dwóch kluczowych elementów: autoryzacji pochodzenia tras (ROA) oraz weryfikacji pochodzenia tras (ROV). ROA to cyfrowo podpisany certyfikat potwierdzający, że dana sieć ma prawo do ogłaszania określonego zakresu adresów IP. Z kolei ROV to proces, w którym routery BGP używają danych ROA do filtrowania nieprawidłowych ogłoszeń BGP.

Korzyści z wdrożenia RPKI

Wdrożenie RPKI przynosi szereg korzyści dla organizacji, w tym:

- Zwiększone bezpieczeństwo przed atakami i nieautoryzowanym dostępem do zasobów sieciowych.

- Lepsza ochrona przed przypadkowym lub umyślnym przekierowaniem ruchu sieciowego.

- Zmniejszenie ryzyka utraty danych, szpiegostwa i incydentów zakłócających działanie infrastruktury krytycznej.

- Większa odporność i niezawodność połączeń internetowych.

Zalecane kroki dla administratorów sieci

Wdrożenie RPKI wymaga systematycznego podejścia i zaangażowania wszystkich interesariuszy. Oto kluczowe zalecenia dla administratorów sieci:

- Przeprowadzenie oceny ryzyka i opracowanie planu zarządzania ryzykiem cyberbezpieczeństwa, uwzględniającego bezpieczeństwo routingu internetowego.

- Utworzenie i publikacja certyfikatów ROA dla zasobów adresowych o wysokiej wartości lub wysokim ryzyku.

- Wdrożenie weryfikacji ROV w routerach BGP w celu filtrowania nieprawidłowych ogłoszeń tras.

- Włączenie wymogów dotyczących bezpieczeństwa routingu do umów z dostawcami usług sieciowych.

- Ciągłe monitorowanie stanu certyfikatów ROA, zagrożeń związanych z routingiem oraz jakości usług routingu internetowego.

Bezpieczeństwo routingu internetowego stanowi kluczowy element zapewnienia niezawodności i ciągłości działania sieci. Wdrożenie RPKI, w połączeniu z systematycznym podejściem do zarządzania ryzykiem, może skutecznie zmniejszyć zagrożenia związane ze słabościami protokołu BGP. Jako specjaliści od sieci, mamy obowiązek uwzględnienia tych rozwiązań w naszych strategiach bezpieczeństwa, aby chronić krytyczną infrastrukturę sieciową przed coraz bardziej wyrafinowanymi zagrożeniami.

Najlepsze praktyki w pracy z Dockerfile

Dockerfile to plik tekstowy zawierający zestaw instrukcji, które definiują, jak zbudować obraz kontenera Docker. Jest on używany do automatyzacji procesu tworzenia spójnego i powtarzalnego środowiska dla aplikacji, co jest szczególnie przydatne w kontekście wdrażania i zarządzania aplikacjami w infrastrukturze sieciowej.

Repozytorium zawiera zbiór najlepszych praktyk przy tworzeniu pliku Dockerfile od polskiego Docker Captain Damiana Naprawy.

Jak MSS i MTU wpływają na trasmisję?

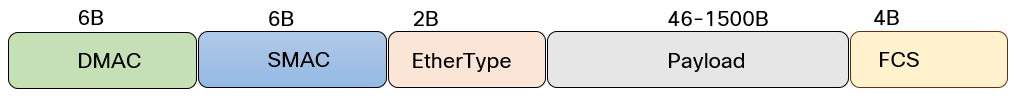

Zapraszam do zapoznania się z artykułem, który szczegółowo omawia kluczowe aspekty dotyczące w kontekście sieci komputerowych. Z artykułu dowiesz się, jak Maximum Segment Size (MSS) oraz Maximum Transmission Unit (MTU) wpływają na wydajność przesyłania danych w sieci Ethernet, a także jakie znaczenie ma ich odpowiednie ustawienie dla uniknięcia problemów z fragmentacją pakietów.

Zarządzanie konfiguracją jak GitOps

Przeczytaj całą historię

Zarejestruj się teraz, aby przeczytać całą historię i uzyskać dostęp do wszystkich postów za tylko dla płacących subskrybentów.

Subskrybuj